Table de Matieres

I. Présentation

Parmi les nouveautés de Windows Server 2022, il y a la prise en charge du DNS over HTTPS (DoH) au sein du client DNS du système d’exploitation. L’objectif du DNS over HTTPS est de sécuriser les requêtes DNS entre le client DNS, en l’occurrence la machine Windows Server 2022, et le serveur DNS, grâce à l’encapsulation du trafic DNS dans une connexion HTTPS. Dans ce tutoriel, nous allons voir comment configurer le DoH sur Windows Server 2022.

DNS over HTTPS : le protocole HTTPS est utilisé pour établir la connexion, ce qui implique que l’on utilise un port standard et qui sera celui du HTTPS : le port 443. Le trafic DNS quant à lui sera encapsulé au sein de la connexion HTTPS, tout en sachant que cette connexion bénéficie du chiffrement via TLS. Ainsi, la requête DNS est sécurisée alors qu’en temps normal, elle transite en clair sur le réseau, car le trafic DNS n’est pas chiffré. Le fait d’avoir la prise en charge au sein du client DNS du système va permettre de profiter de cette fonctionnalité sur l’ensemble de la machine, et pas seulement dans le navigateur : les navigateurs modernes supportent le DoH.

Note : le DoH, tel qu’il est décrit dans cet article, est également pris en charge sur Windows 11.

Voici mes précédents articles sur le sujet :

II. Utiliser un DNS chiffré dans Windows Server 2022

Sur votre machine Windows Server 2022, ouvrez le panneau des paramètres, cliquez sur la section « Réseau et Internet« . Ensuite, choisissez « Ethernet » à gauche et dans la partie centrale, cliquez sur la carte réseau, comme sur l’image ci-dessous.

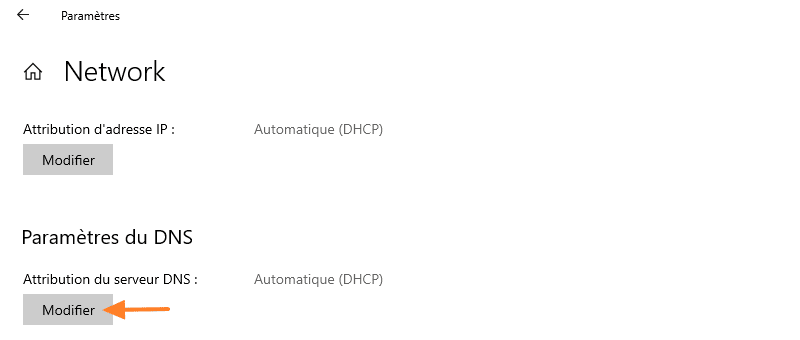

Sous la section « Paramètres du DNS« , cliquez sur « Modifier« .

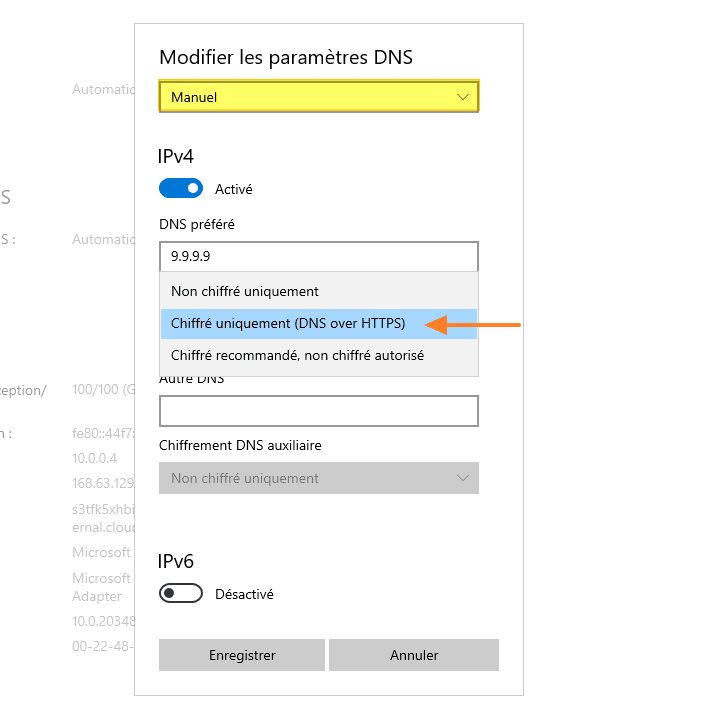

Une fenêtre s’affiche et permet de basculer en mode « Manuel » pour définir soi-même un serveur DNS à utiliser pour la résolution de noms. Ici, dans la section « IPv4« , il faudra indiquer l’adresse IP du résolveur DNS compatible DoH que vous souhaitez utiliser. Prenons l’exemple du DNS de chez Quad9, qui répond à l’adresse IP « 9.9.9.9« . Une fois l’adresse IP indiquée, l’option en dessous de la zone de saisie se déverrouille et donne accès à un menu qui permet de basculer sur le mode « Chiffré uniquement (DNS over HTTPS)« .

Ensuite, il suffit de valider directement ou d’ajouter un DNS secondaire. Désormais, les requêtes DNS de votre serveur sont chiffrées ! Vous l’aurez sûrement compris, ce type de configuration ne peut pas s’appliquer si le serveur local utilise un contrôleur de domaine en tant que serveur DNS, par exemple. Par contre, vous pouvez monter votre propre résolveur DoH…

III. Windows Server 2022 : la liste des résolveurs DoH pris en charge

Si vous n’indiquez pas « 9.9.9.9 » mais une autre adresse IP, c’est possible que l’option ne se déverrouille pas, et donc qu’il ne soit pas possible de passer en mode sécurisé. En fait, Windows intègre une liste de DoH pris en charge qui sont déclarés dans le système : si l’adresse IP saisie ne correspond pas à l’une de ces adresses IP, l’option reste verrouillée.

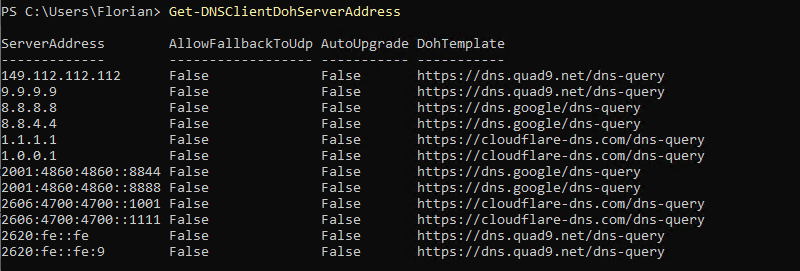

La commande PowerShell suivante permet d’obtenir cette liste :

Get-DNSClientDohServerAddress

On peut voir qu’il y a ceux de Quad9, mais aussi de Google (8.8.8.8…) et de Cloudflare (1.1.1.1….).

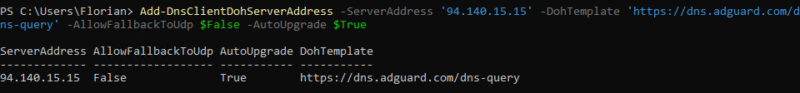

Il faut savoir que cette liste n’est pas figée, et que vous pouvez ajouter de nouveaux résolveurs DNS compatibles DoH. Si l’on prend l’exemple d’AdGuard, dont le résolveur DoH répond aux requêtes qui suivent le modèle « https://dns.adguard.com/dns-query » et dont l’un des serveurs à l’adresse IP « 94.140.15.15« , on peut l’ajouter de cette façon :

Add-DnsClientDohServerAddress -ServerAddress '94.140.15.15' -DohTemplate 'https://dns.adguard.com/dns-query' -AllowFallbackToUdp $False -AutoUpgrade $True

Ainsi, si l’on retourne dans les paramètres DNS du système, et que l’on indique « 94.140.15.15 » comme adresse IP de serveur DNS, Windows va nous donner accès aux options pour passer en mode DNS chiffré.

IV. Conclusion

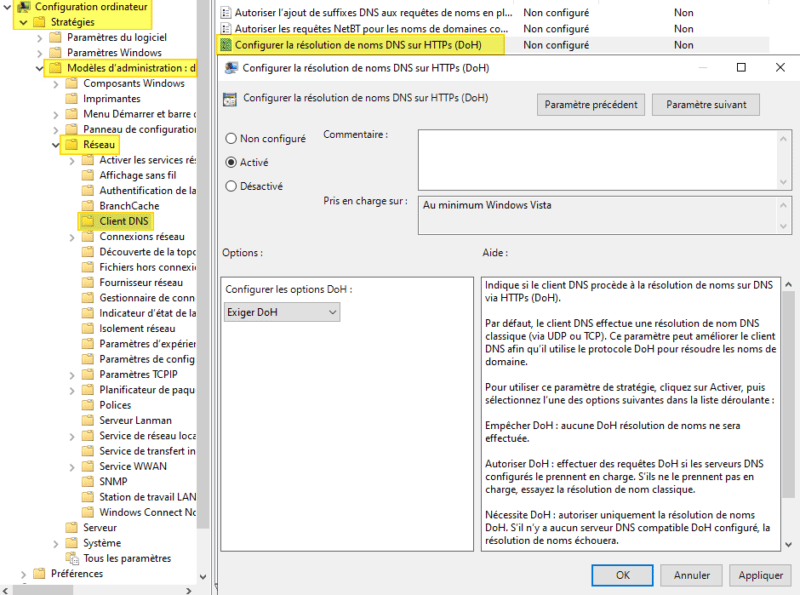

Pour conclure, j’attire votre attention sur l’existence d’un paramètre de GPO (local et Active Directory) disponible avec Windows Server 2022 et qui permet d’imposer l’utilisation d’un résolveur DoH. Attention, si l’on choisit le mode « Require DoH » mais que le DNS configuré sur le serveur ne le supporte pas, la résolution DNS sera en échec. Ce paramètre nommé « Configurer la résolution de noms DNS sur HTTPs (DoH) » est disponible à cet emplacement : Configuration ordinateur > Stratégies > Modèles d’administration > Réseau > Client DNS.

De nos jours, le DNS-over-HTTPS reste méconnu et peu mis en place sur les serveurs. Pour un serveur qui accède directement à Internet via un résolveur DNS externe, il me semble intéressant de faire en sorte d’utiliser un résolveur DoH pour sécuriser les requêtes DNS. Au moins, on comble une véritable lacune du protocole DNS… Enfin, et même si le DNS-over-HTTPS est intéressant, car il apporte une sécurité supplémentaire, il sera peut être surpassé par le DNS-over-QUIC avant même d’avoir été réellement adopté.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.