Chaque mois, nous entendons dans les actualités une cyberattaque orchestrée contre une structure de santé, que cela soit un établissement privé, comme un centre de radiologie, ou un public comme les CHU.

Le 16 avril 2024, l’hôpital Simone Veil de Cannes a été victime d’une cyberattaque par ransomware. Cette attaque a entraîné le chiffrement des données du système informatique de l’hôpital, rendant ainsi indisponibles de nombreux services essentiels, tels que les dossiers médicaux, le système de prescription de médicaments et le système de radiologie. Le groupe de hackers Lockbit est responsable de cette intrusion et du vol de données.

Les incidents similaires à celui de l’hôpital Simone Veil de Cannes arrivent fréquemment. Chaque année, l’Agence du Numérique en Santé, ou ANS, en collaboration avec le Ministère de la Santé et de la Prévention ainsi que le CERT Santé, publie un rapport sur les incidents de sécurité des systèmes d’information pour les secteurs santé et médico-social.

Table de Matieres

Les structures de santé – une cible clef des cyberattaques

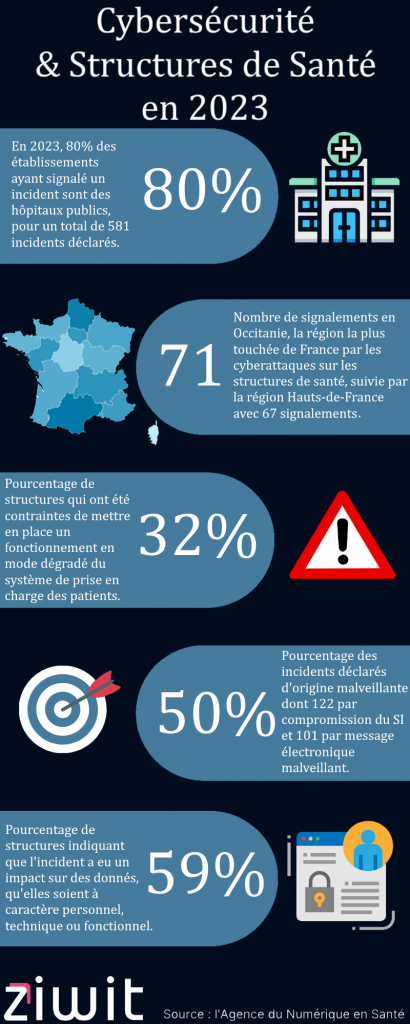

581 incidents ont été déclarés en 2023. Ce nombre est en légère baisse par rapport à 2022, qui était de 592. En 2021, le nombre d’incidents déclarés était de 733.

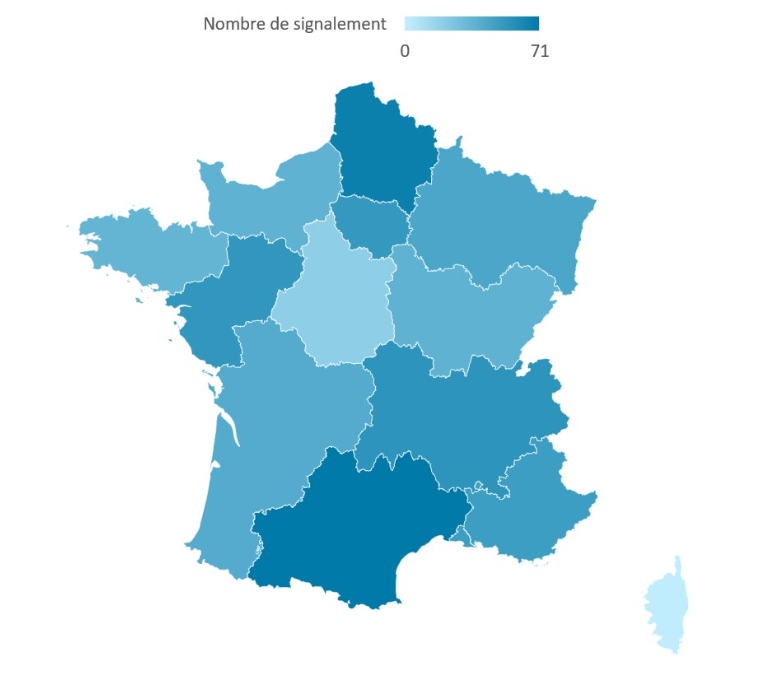

Les régions pour lesquelles le nombre de signalements est le plus important sont :

- Occitanie avec 71 signalements,

- Hauts-de-France (67),

- Auvergne-Rhône-Alpes (55).

Ces trois régions représentent à elles seules plus de 33% du total des signalements.

Les données confidentielles des patients, stockées en masse dans les établissements de santé, font d’eux des proies de choix pour les cybercriminels. La cybersécurité défaillante de ces structures accentue encore leur vulnérabilité.

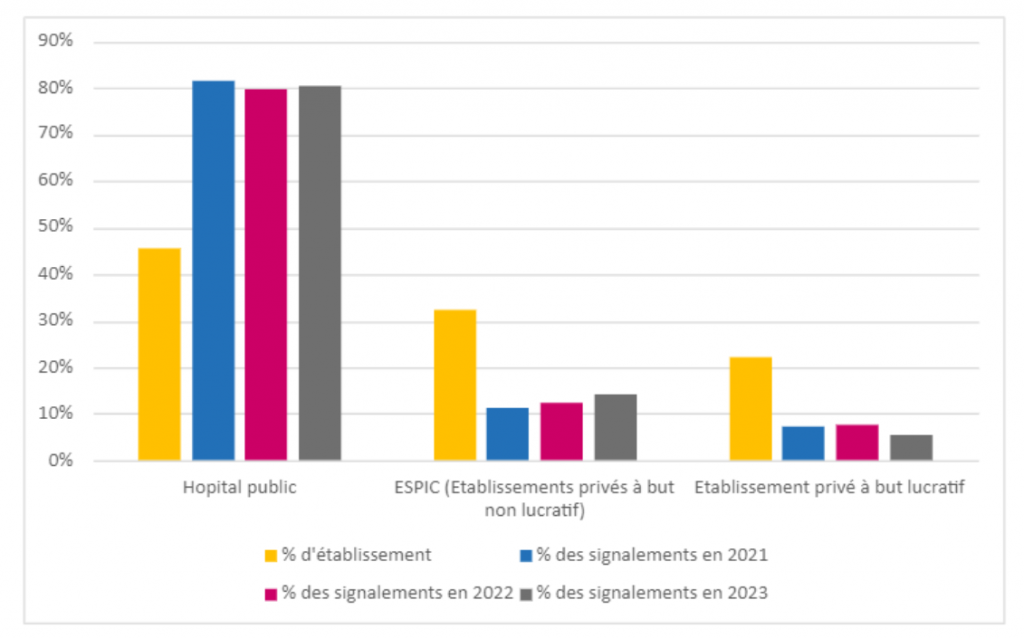

Une grande part des incidents sur ces établissements de santé touche le secteur public. En 2023, 80 % de ces établissements ayant signalé un incident sont des hôpitaux publics.

Les types d’incidents

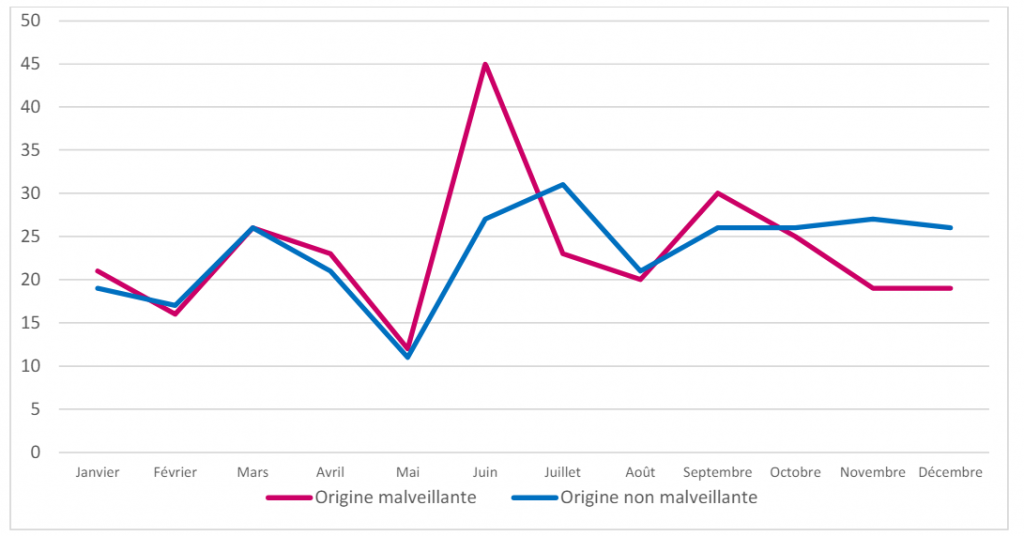

Parmi les incidents déclarés en 2023, la moitié sont d’origine malveillante, et l’autre non malveillante.

Les incidents d’origine malveillante

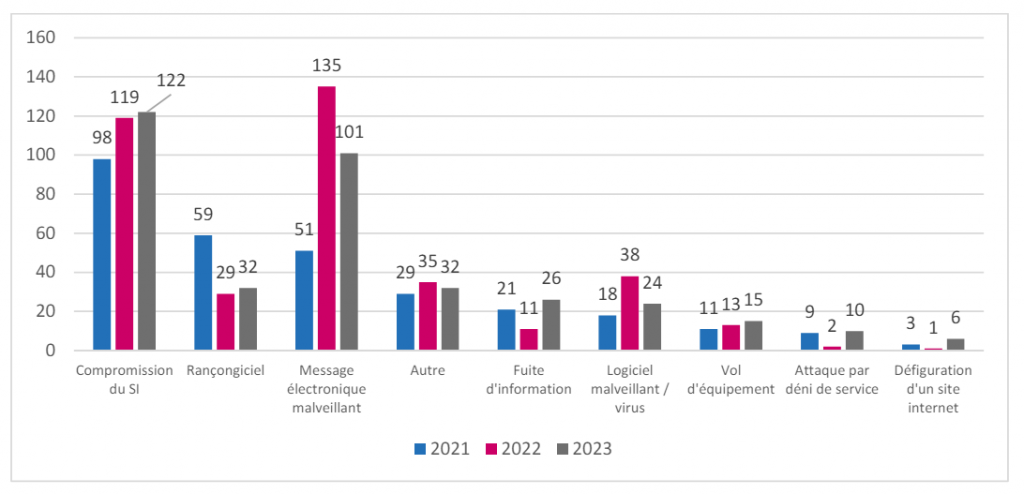

Sur les 581 incidents signalés par les structures de santé en 2023, 50% de ceux-ci sont d’origine malveillante. L’ANS a comptabilisé et classé les types d’actes malveillants.

Compromission du SI

La compromission du Système d’Information est fortement remarquée avec 122 incidents en 2023, il s’agit du premier type d’actes malveillants que les structures de santé ont subi en 2023.

Ici, il s’agit de la compromission de comptes de maintenance des solutions d’infrastructures et applicatives.

Pour ces deux techniques, les hackers ont pu récupérer les identifiants selon plusieurs méthodes :

- L’hameçonnage, ou phishing en anglais, consistant à obtenir via un email des informations confidentielles. Ce type de technique étant de plus en plus utilisé, il est nécessaire de former et sensibiliser le personnel soignant via des campagnes de phishing personnalisées.

- L’exploit de failles et de vulnérabilités sur des équipements. L’utilisation d’un scanner de vulnérabilité permet d’agir avant l’exploitation des failles de sécurité.

- La technique du Brute Force, consistant à tester un grand nombre de mots de passe pour accéder au compte de la victime.

Message électronique malveillant

Comme on peut le remarquer, avec 101 incidents, l’année 2023 a également fortement été marquée par l’utilisation de messages électroniques malveillants, cela consiste en un vol d’identifiants (logins et mots de passe) de comptes de messagerie électronique et de comptes d’accès à distance.

Rançongiciel

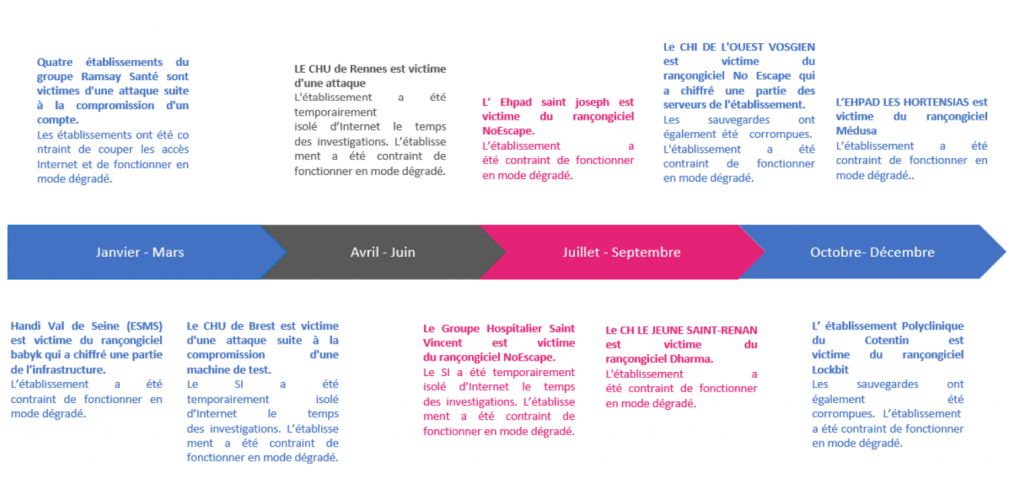

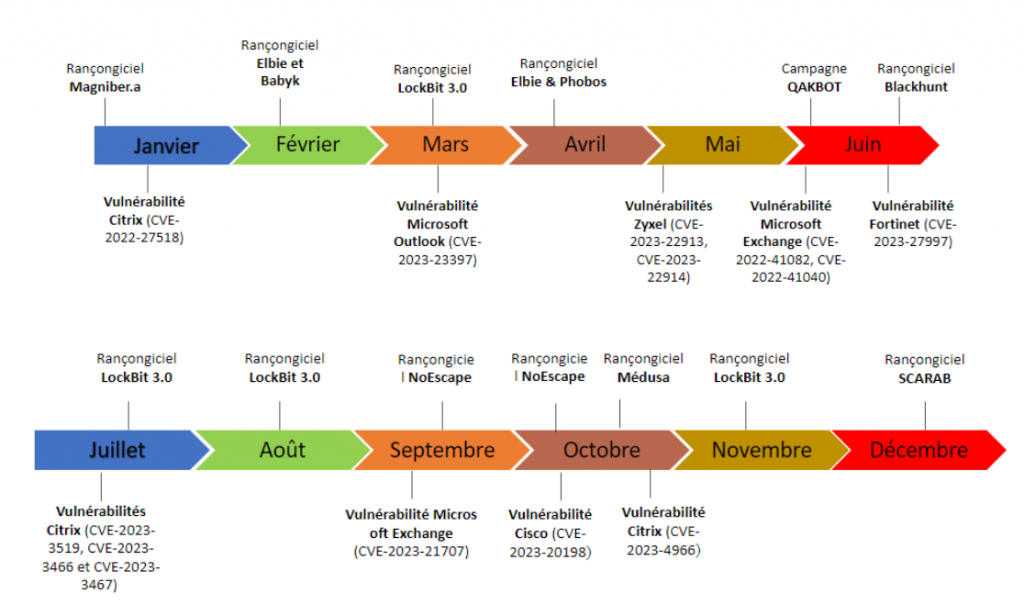

Les 32 attaques par rançongiciel de 2023 ont été équitablement réparties sur les 4 trimestres de l’année. Certaines d’entre elles ont causé des dysfonctionnements critiques au sein des établissements victimes à cause de la perte massive de données et ont été parfois précédées par une exfiltration d’informations confidentielles ou sensibles.

Le gouvernement a recommandé de ne jamais payer la rançon demandée, et ce, pour plusieurs raisons :

- Le paiement de la rançon ne garantit pas le déchiffrement des données volées.

- Le paiement de la rançon ne garantit pas la revente des données sur le Dark Web.

- Cela ne protègera pas la structure de santé d’être à nouveau la cible des hackers.

- Cela incite les cybercriminels à continuer leurs activités.

- L’obtention de clef de déchiffrement ne permet pas toujours de reconstituer l’intégralité des fichiers cryptés.

- Le paiement contribue à subventionner les organisations criminelles.

« Autre »

La catégorie « Autre » regroupe divers types de menaces, dont les tentatives d’hameçonnage par mail et téléphone, la distribution de clés USB contenant de la propagande et des théories du complot, ainsi que les tentatives d’intrusion informatique qui n’ont pas abouti.

Fuite d’information

Les fuites d’information concernent des identifiants de connexion et des données de santé à caractère personnel. Il est fortement recommandé d’utiliser un logiciel de Data Leak Detection pour surveiller en permanence et en continu si des informations ont fuité ou ont été divulguées.

Les incidents d’origine malveillante représentent une part non négligeable des incidents signalés, cependant tous n’ont pas la même grandeur et n’entraînent pas les mêmes conséquences. Ainsi, les rançongiciels sont souvent les plus marquants et les plus médiatisés, car des données à caractère confidentiel et personnel sont volées et sont menacées d’être divulguées ou revendues.

Les incidents d’origine non malveillante

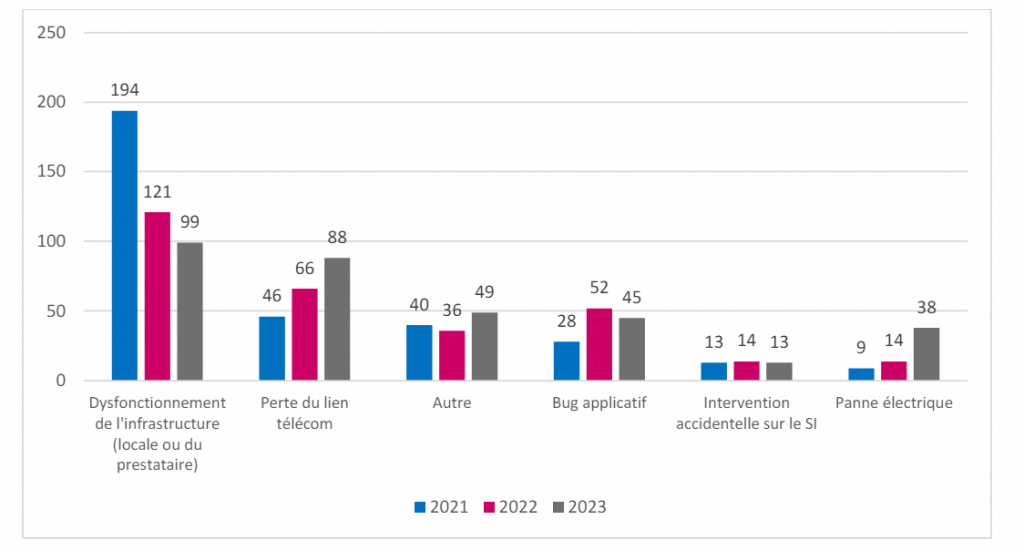

Si 50 % des incidents sont des actes malveillants, 50 % sont donc non malveillants. Voici les incidents signalés auprès de l’ANS.

Dans ces incidents d’origine non malveillante, nous retrouvons, en majorité, des dysfonctionnements de l’infrastructure, cela représente 35%. Cette catégorie regroupe les incidents dus à des modifications non maîtrisées sur le système d’information interne, ainsi que les problèmes provenant des hébergeurs ou prestataires externes. Ces dysfonctionnements peuvent entraîner des interruptions de service ou d’applications, dont la durée varie.

Avec 33 %, vient ensuite la perte du lien télécom. Ce type d’incidents impacte fortement les services d’urgences ou du SAMU. Les opérateurs résolvent en priorité ces problèmes.

Les bugs applicatifs sont liés à des applications externes ou internes ayant des problèmes dans son fonctionnement. Ces bugs peuvent entraîner des problèmes d’utilisation, des plantages ou des pertes de données. Dans la plupart des cas, les éditeurs des applications concernées réagissent rapidement en publiant une mise à jour corrective.

Dans la catégorie « autre », nous retrouvons en majorité des failles et vulnérabilités non exploitées et corrigées par la suite.

Les conséquences des cyberattaques sur les structures de santé

Qu’il s’agisse d’actes intentionnels ou accidentels, les cyberattaques contre les établissements de santé peuvent avoir des conséquences graves, affectant à la fois la structure elle-même, ses services et les patients.

L’impact sur les activités

Lorsqu’une structure de santé est victime d’une cyberattaque, son fonctionnement est gravement perturbé, affectant l’ensemble de ses activités.

En cas de défaillance des télécoms, les communications avec les services d’urgence (SAMU) deviennent impossibles, compromettant la prise en charge des personnes et des patients.

Le rapport de l’ANS met en lumière les conséquences graves des incidents sur les structures de santé : 32% d’entre elles ont dû réduire leurs activités et fonctionner en mode dégradé. Cela signifie que ces structures ont été contraintes de limiter leurs services, ce qui peut avoir des impacts importants sur la prise en charge des patients.

Face aux incidents, les établissements de santé doivent adapter leurs méthodes et processus en mode dégradé. Cela peut impliquer l’utilisation du papier pour la gestion des patients, la mise en place de solutions alternatives pour pallier aux défaillances des logiciels de prescription ou l’impossibilité d’utiliser les paiements par carte bancaire.

Lorsqu’un incident ne s’agit pas d’une attaque par ransomware, les établissements de santé fonctionnent en mode dégradé pendant une journée en moyenne.

En cas d’attaque par ransomware, les établissements de santé fonctionnent en mode dégradé pendant plus d’un mois. Durant la première semaine, il est nécessaire d’organiser la prise en charge des patients dans des établissements voisins. Ce cas concerne 8 % des établissements, qui ont été contraints d’interrompre leur activité pour certains patients.

L’impact financier

Le fonctionnement en mode dégradé génère des surcoûts non négligeables pour les établissements de santé. Les changements opérationnels imposés par ce mode de fonctionnement augmentent à la fois les coûts et le temps de traitement par patient. En effet, la perte de temps, le ralentissement des tâches et la mobilisation accrue du personnel induisent des dépenses financières supplémentaires importantes.

En cas d’attaque par rançongiciel, bien que le ministère français déconseille le paiement de la rançon, les établissements de santé sont statistiquement plus susceptibles de s’y résoudre pour récupérer leurs données cryptées.

La moyenne des rançons dans le secteur médical, en 2022, s’élève à 189 000 €, ce qui est largement moins que la moyenne mondiale qui est de 779 000 €.

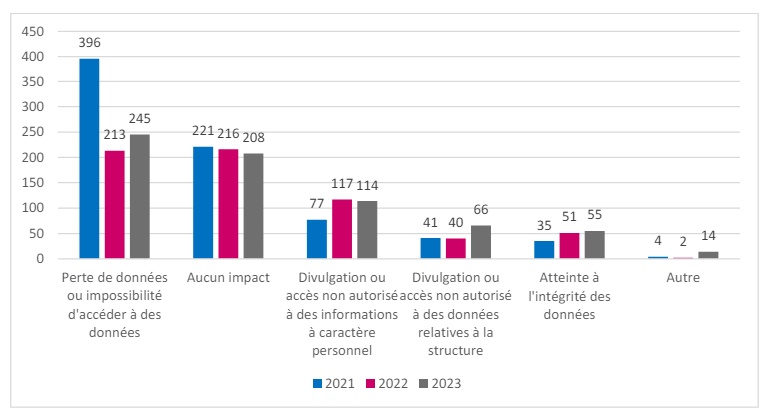

L’impact sur les données

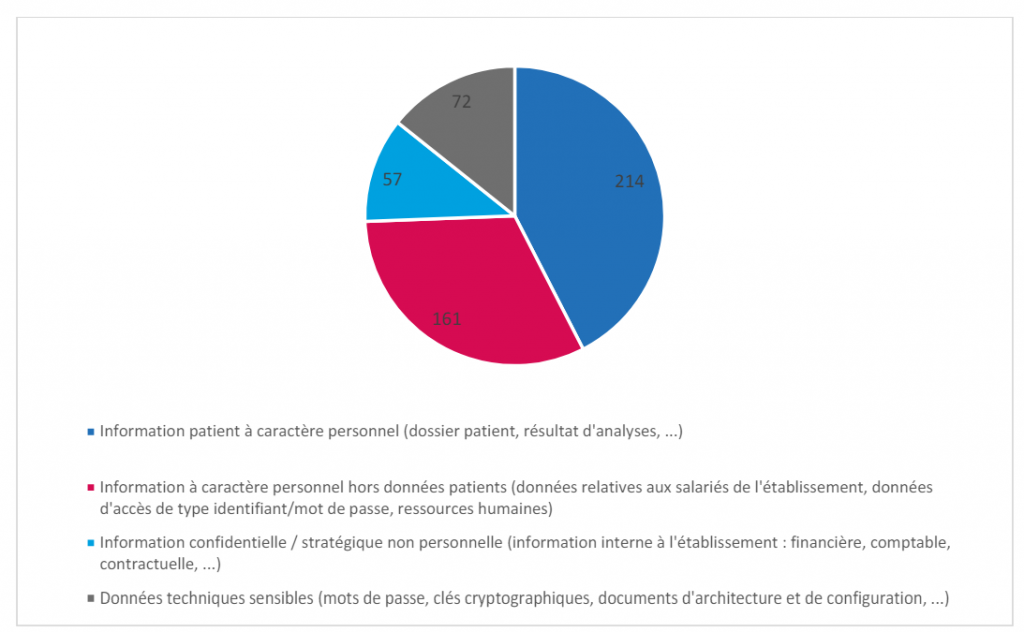

Le rapport de l’Agence nationale de la sécurité des systèmes d’information (ANS) révèle que 59% des établissements de santé ayant subi un incident de cybersécurité ont été affectés au niveau de leurs données, qu’il s’agisse de données à caractère personnel, techniques ou relatives au bon fonctionnement de l’établissement.

D’après le rapport de l’ANS, 42% des informations compromises concernent des données personnelles et confidentielles des patients, telles que leurs dossiers médicaux ou leurs résultats d’analyse.

Source : https://esante.gouv.fr/sites/default/files/media_entity/documents/observatoire-incidents-cybersecurite-sante-2023.pdf Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.