Savez-vous qu’il est possible de surveiller votre trafic internet comme le trafic routier ! Eh bien c’est encore plus simple et avec plus de détails. Si vous aussi, avez envie de contrôler les différents flux qui transitent sur votre réseau alors Wireshark est votre ami.

Vous pensez qu’il y a une connexion malveillante sur un de vos serveurs ? on peut le détecter avec cet outil. Passons aux choses sérieuses !

-

Installation de Wireshark

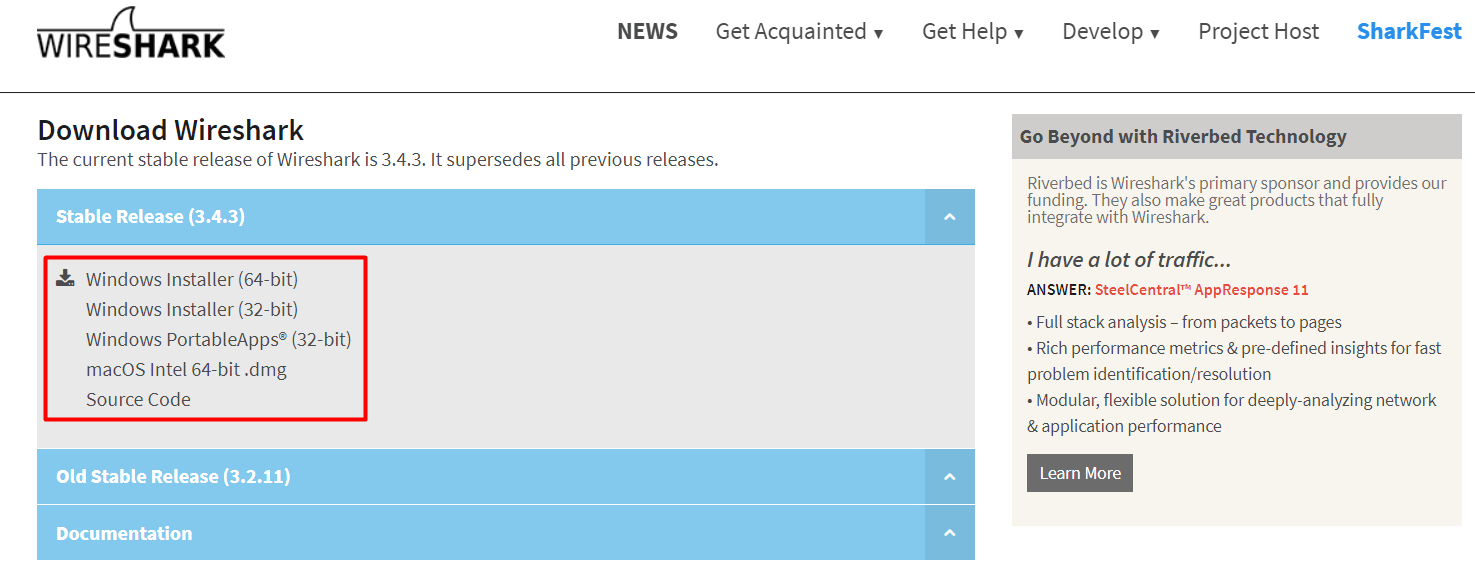

Cet analyseur de paquets réseaux n’est pas installé sur votre machine ? pas de panique voici le lien :

Télécharger en fonction de l’architecture de votre système d’exploitation. Pour les utilisateurs de Linux, il est préinstallé sur Parrot OS et Kali linux.

-

Présentation de Wireshark

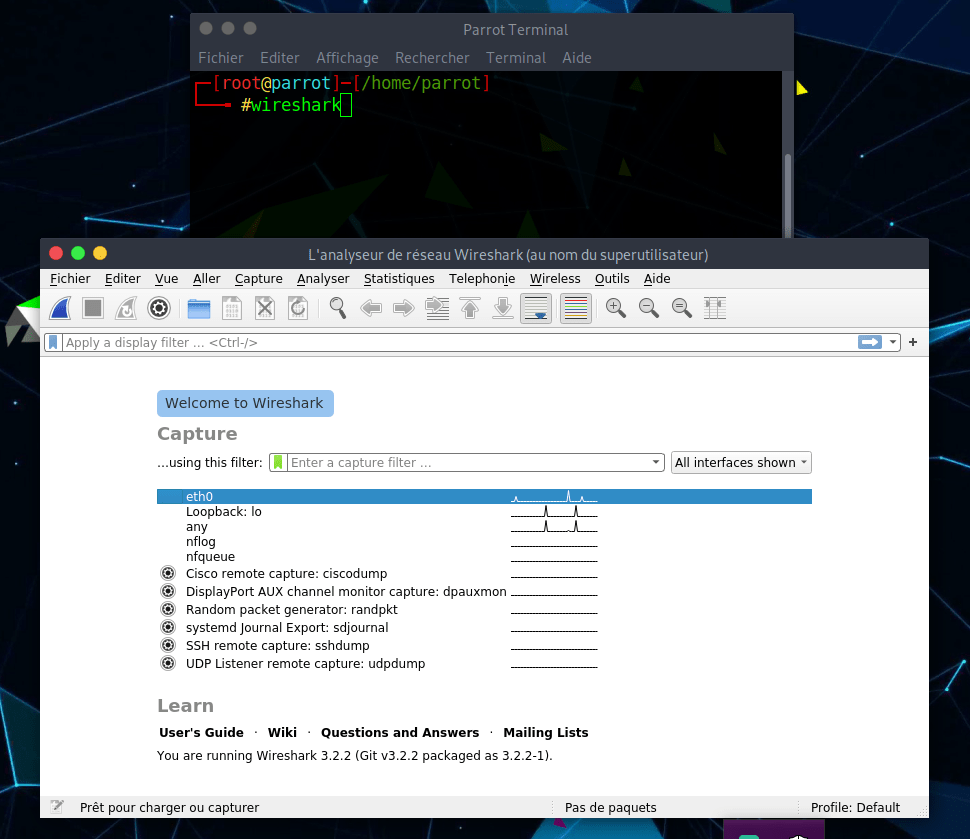

Allons-y ! on va utiliser tout au long Parrot OS. Depuis un terminal on va lancer Wireshark, pour cela tapez tout simplement « wireshark » dans votre terminal et l’analyseur se lancera.

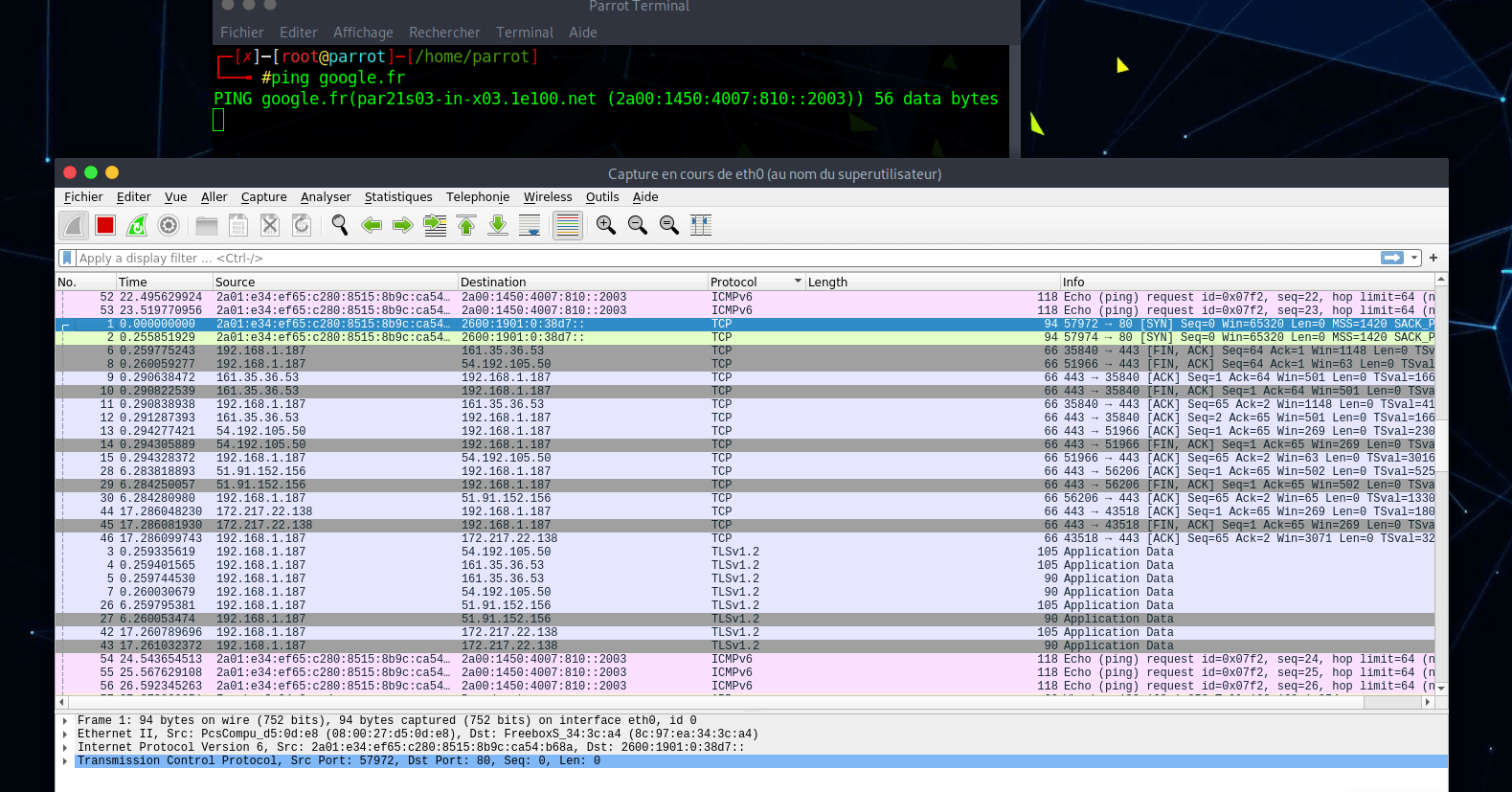

On a démarré l’outil, mais comment ça marche maintenant ? Qu’est-ce que je suis censé voir ? Eh bien, on va faire un ping sur le site de Google juste pour vous montrer un exemple. Ouvrez un deuxième terminal et tapez « ping google.fr » :

Il y a un certain nombre de données, par exemple Protocol (TCP…), Destination, Source et Info. Nous verrons plus de détails sur ces protocoles dans les prochaines parties.

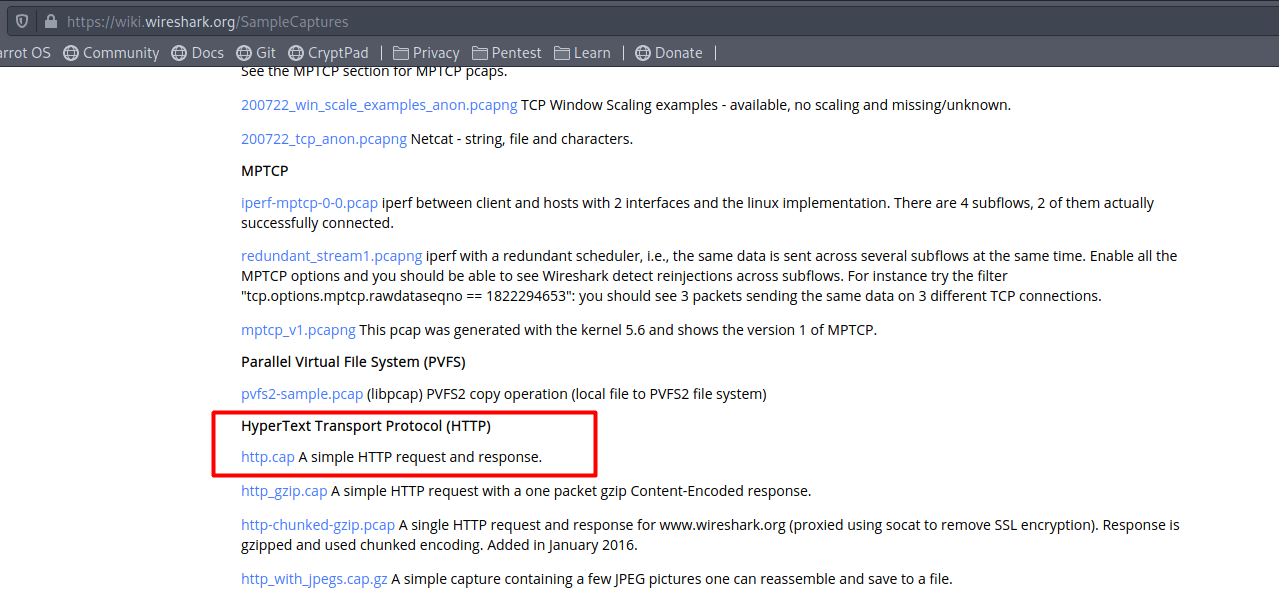

Pour la suite nous avons besoin d’un fichier qui s’avère important pour notre simulation, le http SampleCaptures plus précisément le « http.cap » : https://wiki.wireshark.org/SampleCaptures

Ce fichier va nous permettre d’avoir un trafic http sur notre réseau et d’étudier ainsi les paquets et protocoles. Téléchargez-le en cliquant dessus.

Voici pour ce qui en est de la présentation bref de Wireshark, passons à notre deuxième partie maintenant 😄.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.