1- Introduction

Votre système ne répond pas correctement ? Vous avez l’impression qu’une personne s’est introduite dans votre ordinateur ? Alors il est possible que vous ayez un Malware ou un rootkit sur votre machine. Partons du principe où l’on a vérifié nos logs et on s’est rendu compte qu’une intrusion a eu lieu. Que faire dans ce cas ?

Vous avez sûrement entendu parler des portes dérobées dans la série Mr ROBOT .

- Définition

C’est quoi un Malwares ? C’est un logiciel malveillant qui a pour but de nuire sur le bon fonctionnement d’un système informatique.

Maintenant que l’on sait ce qu’est un maliciel, voyons les rootkits. Ce sont plusieurs techniques réunies en utilisant des softwares afin de pérenniser un accès au noyau d’un serveur.

- Comment savoir si votre machine est infectée ?

Vous ne savez comment analyser votre système ?

Sur la plupart des distributions GNU/Linux dédiées aux tests de sécurités d’un système d’information, il existe plusieurs outils que vous pouvez utiliser pour voir la présence d’une porte dérobée ou programme malveillant. Ceux-ci sont dans la rubrique « Criminalistique » dans Kali Linux ou Parrot OS.

Imaginez que vous soupçonnez une personne ayant un accès non autorisé sur votre réseau ou machine. Que faire dans ce cas ? Il faut rechercher l’existence d’un script nuisible. Il y a deux outils pour ce faire : RKhunter et checkrootkit

Vous n’avez pas ces derniers installés et que vous utilisez Ubuntu par exemple ? Pas de panique, il suffit de taper la commande « apt install rkhunter ».

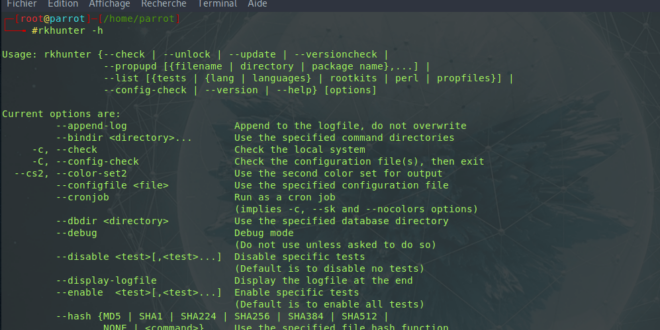

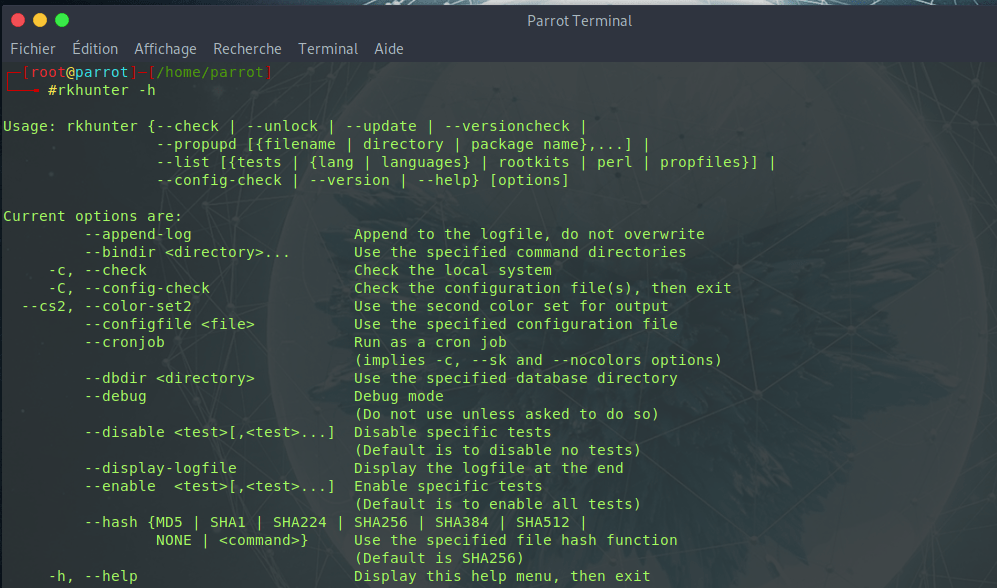

Je vais scanner ma machine Parrot OS à la recherche de rootkit. Pour cela je vais utiliser rkhunter et regarder les différentes options utilisables avec l’option « -h ».

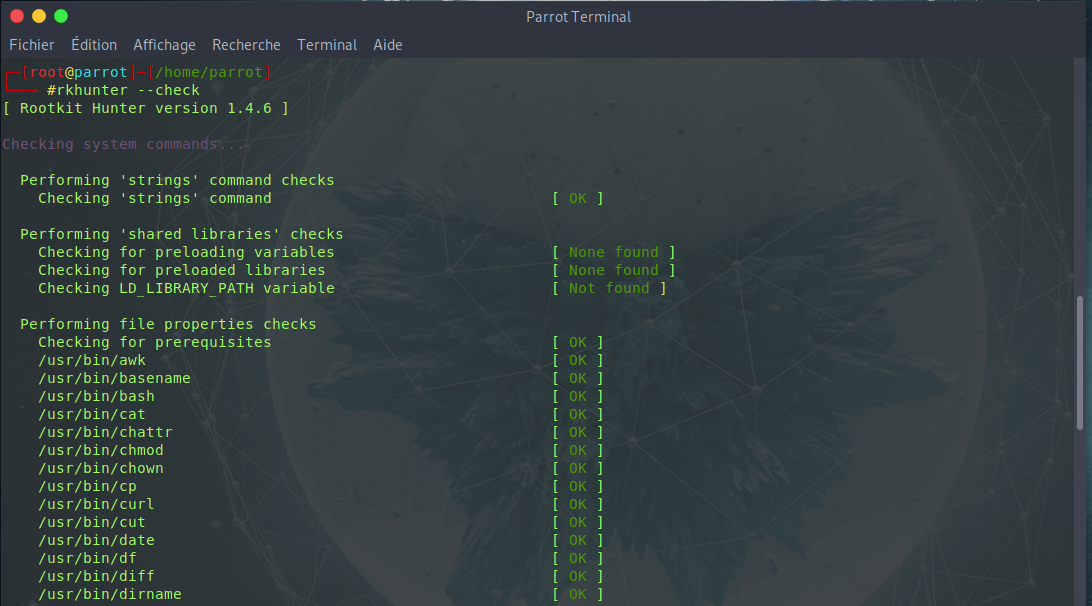

Quel était notre objectif ? De checker notre système, donc je vais utiliser tout simplement l’option « -c ou –check » depuis mon terminal. Je peux demarrer mon scan.

Et voilà, le process d’analyse de rootkit vient de commencer. Il va vérifier tous les scripts présents sur un système GNU/Linux.

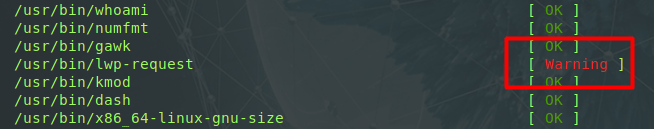

Regardons de plus près l’analyse, il y a un script signalé « warning » donc possibilité d’être une fausse alerte ou présence d’un programme malveillant :

Que faire ? Google est votre ami, allez faire des recherches en copiant le chemin suivi de rkhunter pour vérifier si l’alerte est un faux positif : Vous trouverez dans les forums les informations nécessaires.

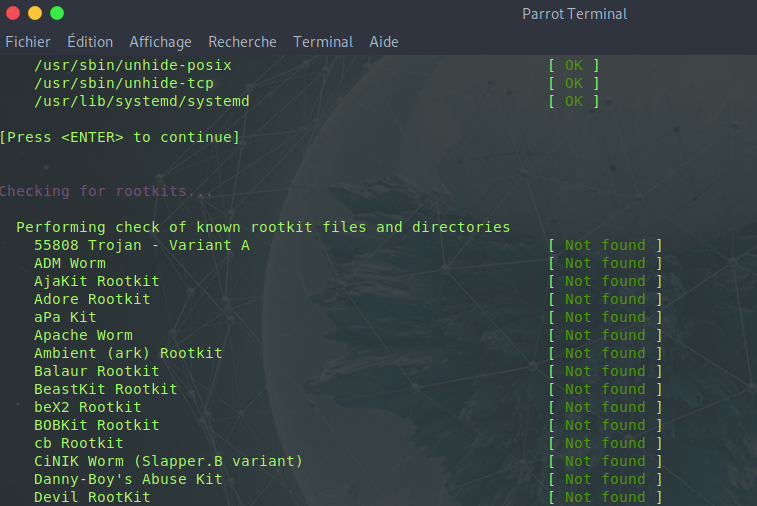

Voici la liste des rootkits connus que rkhunter teste la présence : Vous pouvez utiliser Google pour en savoir plus sur ces rootkits les plus rependus.

Imaginons que vous avez une porte dérobée et vous voulez le supprimer. Il faut copier le chemin du script infecté et chercher comment le supprimer. (sur Google).

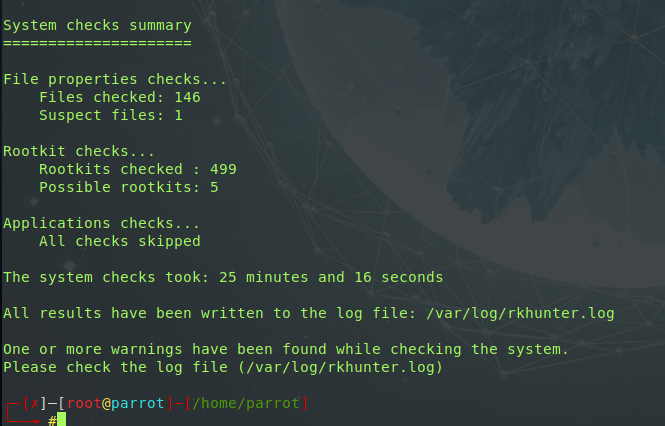

Regardons le résumé de l’analyse :

Rkhunter a scanné 146 fichiers, et vérifié 499 rootkits connus et qu’il y a 5 rootkits potentiels et 1 fichier infecté. Après vérification sur internet ce sont des faux positifs.

And that’s it for today! See you next time … 😉

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.