Table de Matieres

I. Présentation

Dans ce tutoriel, nous allons apprendre à installer Pfsense au sein d’une VM VirtualBox dans le but de créer un lab grâce à cette VM qui assurera le rôle de routeur et pare-feu virtuel. Grâce à cette machine virtuelle Pfsense, vous allez pouvoir vous exercer sur différents sujets notamment : la gestion d’un pare-feu (autoriser ou refuser les flux du réseau local vers Internet, et inversement), faire du NAT, créer des règles de redirection de ports, monter un serveur DHCP, effectuer la mise en place d’un proxy, d’un reverse proxy, la création d’une DMZ, etc…

L’objectif va être de créer un réseau local virtuel, totalement isolé et correspondant au réseau 192.168.2.0/24, et qui pourra accéder à Internet par l’intermédiaire du pare-feu Pfsense. En effet, le pare-feu Pfsense va disposer de deux cartes réseau virtuelles : une carte connectée au réseau local virtuel (réseau interne) et une carte connectée au même réseau local que la machine physique afin de simuler l’évasion vers Internet (WAN).

Pour suivre ce tutoriel, vous avez besoin de plusieurs choses :

- Un hôte où VirtualBox est installé

- Une machine virtuelle où nous allons installer PfSense

- Une machine virtuelle (avec une interface graphique) sous le système de votre choix pour tester le réseau local virtuel et administrer le pare-feu

Ce qui donne le schéma suivant correspondant à notre cible :

» alt= »VirtualBox Pfsense Lab » width= »800″ height= »402″ data-lazy-srcset= »https://tuto.cm/wp-content/uploads/2024/09/Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png 800w, https://www.it-connect.fr/wp-content-itc/uploads/2022/05/tuto-virtualbox-pfsense-lab-041-550×276.png 550w, https://www.it-connect.fr/wp-content-itc/uploads/2022/05/tuto-virtualbox-pfsense-lab-041-150×75.png 150w, https://www.it-connect.fr/wp-content-itc/uploads/2022/05/tuto-virtualbox-pfsense-lab-041-768×386.png 768w, https://www.it-connect.fr/wp-content-itc/uploads/2022/05/tuto-virtualbox-pfsense-lab-041-50×25.png 50w, https://www.it-connect.fr/wp-content-itc/uploads/2022/05/tuto-virtualbox-pfsense-lab-041.png 816w » data-lazy-sizes= »(max-width: 800px) 100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » />

Avant de commencer la configuration, je vous recommande de lire mon article ou regarder ma vidéo au sujet des différents types de réseau VirtualBox.

Vous pouvez aussi télécharger la dernière image ISO de Pfsense (à décompresser avec 7-Zip sur une machine Windows) sur le site officiel :

II. Créer une VM VirtualBox pour installer PfSense

Commençons par la création de la machine virtuelle qui va nous permettre d’accueil Pfsense. Ouvrez VirtualBox et cliquez sur le bouton « Nouvelle » pour lancer l’assistant.

Donnez un nom à cette VM, par exemple « Firewall PfSense » et choisissez le type de système « BSD » puis « FreeBSD (64-bit) » puisque PfSense est basé sur le système FreeBSD.

100vw, 460px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273487_26_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Choisissez la quantité de RAM. Disons que 1 Go ce sera suffisant pour faire tourner quelques services et héberger plusieurs VMs sur le réseau local virtuel. Vous pouvez ajuster dans le temps selon vos besoins et même partir sur 512 Mo dans un premier temps.

100vw, 463px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273487_140_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Créez un nouveau disque virtuel, au format VDI (ou un autre format selon vos préférences), alloué dynamiquement et de taille 16 Go à minima.

100vw, 463px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273488_286_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

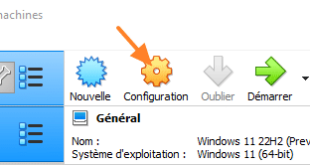

Poursuivez jusqu’à la fin…. Voilà, la machine virtuelle Pfsense est créée et enregistrée dans VirtualBox. Néanmoins, il faut que l’on ajuste la configuration… Sélectionnez la machine virtuelle dans l’inventaire et cliquez sur « Configuration« .

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273488_598_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Accédez à la section « Réseau« , car nous devons configurer deux cartes réseau virtuelles sur notre pare-feu.

Commençons par « Adapter 1 » que nous allons configurer en « Accès par pont » et qui correspondra à l’interface WAN de mon pare-feu, c’est-à-dire l’interface côté WAN (permettant d’atteindre Internet). Dans mon cas, le pont est monté sur la carte Wi-Fi « MediaTek Wi-Fi 6…. », car elle est actuellement connectée à mon réseau local.

100vw, 672px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273488_970_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Ensuite, basculez sur l’onglet « Adapter 2 » pour configurer la seconde interface réseau virtuelle correspondante à l’interface LAN. Choisissez le mode d’accès « Réseau interne » afin de créer un réseau local virtuel isolé, et nommez ce réseau interne « LAN_VM » (ou autrement).

100vw, 675px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273488_282_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

C’est bon pour la partie réseau, mais nous devons encore faire une dernière chose : charger l’image ISO de PfSense. Cliquez sur « Stockage » puis sur le lecteur, et à droite utilisez le bouton en forme de CD pour ajouter cette image ISO (comme expliqué dans le tutoriel d’introduction à VirtualBox). Voici le résultat :

100vw, 676px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273489_688_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Il ne reste plus qu’à cliquer sur « OK », car cette fois-ci, la VM est prête !

III. Installer Pfsense dans la VM

Le système d’exploitation Pfsense doit être installé sur notre machine virtuelle fraîchement créée. Démarrez la VM… L’image ISO va se charger…

100vw, 642px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273489_286_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Vous arrivez sur le début de l’assistant d’installation de Pfsense. Appuyez sur « Entrée » pour valider. Lorsque vous allez cliquer dans la fenêtre de la VM, la souris sera capturée ! Pour relâcher la souris, appuyez simplement sur la touche « CTRL » de votre clavier.

100vw, 641px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273490_456_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Choisissez « Install » et validez avec Entrée. Si vous ne l’avez pas encore remarqué, toute l’installation s’effectue au clavier.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273490_656_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

La première étape consiste à sélectionner la disposition du clavier. Vous pouvez prendre une disposition correspondante au français, mais au final, vous allez constater que le clavier sera en QWERTY tout de même. Positionnez-vous sur la ligne à sélectionner et appuyez sur Entrée.

100vw, 720px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273490_210_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Validez une seconde fois en étant positionné sur « Continue with fr.acc.kbd keymap« .

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273490_457_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Pour le partitionnement du disque, restez sur l’option par défaut à savoir « Auto (ZFS) » sauf si vous avez des besoins spécifiques. Sachez que ZFS est un système de fichiers open source plus moderne qu’UFS. Il va permettre de créer un pool de stockage logique.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273491_555_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Validez une nouvelle fois afin de procéder à l’installation dans les conditions par défaut.

100vw, 721px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273491_919_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Choisissez « stripe » afin de mettre en place le système uniquement sur notre disque, sans redondance, puisque notre VM dispose d’un seul et unique disque virtuel. Par l’intermédiaire de son système RAID-Z, le système de fichiers ZFS pourrait sécuriser le volume où Pfsense est installé sur plusieurs disques.

100vw, 720px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273491_313_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Appuyer sur la barre d’espace pour cocher la case « ada0 » et sélectionner ce disque. Ensuite, appuyez sur Entrée pour valider.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273492_656_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Vous êtes sûr de vouloir écraser le contenu actuel du disque virtuel ? Oui, car il est vide, donc on sélectionne « Yes » et on appuie sur Entrée.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273492_804_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Patientez pendant l’installation de Pfsense…

100vw, 720px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273492_576_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Lorsque l’installation est terminée, sélectionnez « No » et validez, car nous ne souhaitons pas accéder au shell pour effectuer des opérations supplémentaires.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273492_707_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Validez pour redémarrer la machine virtuelle Pfsense !

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273493_430_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Il y a des chances pour que la VM charge de nouveau l’image ISO…. Cliquez sur « Périphériques« , puis sous « Lecteurs optiques » décochez l’ISO Pfsense afin de forcer son démontage. Forcez un redémarrage de la VM via VirtualBox si, effectivement, l’image ISO est de nouveau chargée.

100vw, 711px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273493_827_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

La VM Pfsense démarre et lorsque le démarrage est terminé, un menu s’affiche comme sur l’image ci-dessous. Voyons comment configurer PfSense.

100vw, 721px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273494_434_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

IV. Configuration de Pfsense

A. Configuration des interfaces LAN et WAN

Pour la configuration initiale de Pfsense, il y a la possibilité d’effectuer des tâches de base via la console depuis la VM en utilisant les différentes fonctions du menu. Néanmoins, Pfsense est un système qui se configure par une interface Web accessible depuis l’interface LAN, c’est-à-dire ici à partir d’une machine virtuelle connectée au réseau « LAN_VM ».

Note : il existe plusieurs façons d’autoriser la gestion du pare-feu Pfsense depuis l’interface WAN, et donc depuis Internet, mais ce n’est pas recommandé.

Sur l’image ci-dessous, on peut voir que Pfsense a automatiquement affecté les deux cartes réseau de notre VM aux interfaces WAN et LAN. Dans le cas où l’affectation serait inversée, il faudrait utiliser l’option 1 (Assign Interfaces) pour inverser les deux cartes.

Pour ma part, c’est tout bon. Comment je le sais ? Et bien, l’interface WAN correspondante à « em0 » (Adapter 1 de la VM) a obtenu l’adresse IP « 192.168.1.29/24 » via DHCP, ce qui signifie qu’elle est bien connectée au réseau en mode pont. Quant à l’interface LAN, elle bénéficie de l’adresse IP « 192.168.1.1 » qui est attribuée par défaut.

Nous allons changer l’adresse IP de l’interface LAN afin d’utiliser « 192.168.2.1/24 » donc choisissez l’option « 2 » et validez.

100vw, 719px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273494_706_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Afin de modifier l’interface LAN, indiquez « 2 » et validez, puis indiquez la nouvelle adresse IP. Ensuite, pour le masque, indiquez « 24 » et validez.

100vw, 722px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273494_839_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Pour la passerelle, laissez la vide, car on utilisera l’interface WAN pour accéder à Internet. Laissez vide également pour la partie IPv6. Enfin, VirtualBox vous demande si vous souhaitez activer le DHCP sur le LAN (faites-le en Web, c’est plus sympa) et si vous souhaitez définir le protocole HTTP comme protocole pour accéder à l’interface Web, indiquez « n » pour « non », car on va rester en HTTPS.

Pfsense nous indique que l’on peut accéder à l’interface Web de configuration via l’adresse suivante : https://192.168.2.1.

100vw, 721px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273494_147_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

B. Accès à l’interface Web de Pfsense

Désormais, nous allons basculer sur la seconde machine virtuelle pour configurer Pfsense en mode Web.

Au même titre que l’interface LAN (Adapter 2) de notre pare-feu virtuel, la carte réseau de cette VM doit être configurée en mode « réseau interne » sur le réseau nommé « LAN_VM ». Comme ceci :

100vw, 675px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273495_205_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Puis, sur cette même machine virtuelle, on configure une adresse IP fixe, car nous n’avons pas de serveur DHCP sur ce réseau interne. Il est indispensable d’utiliser une adresse IP sur le même réseau : 192.168.2.2/24, avec la passerelle 192.168.2.1, c’est très bien. Afin d’accéder à Internet, n’oubliez pas le DNS.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273495_433_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

La bonne nouvelle, c’est que je parviens à effectuer un ping vers l’interface LAN de Pfsense.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273496_243_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

À partir d’un navigateur, nous allons poursuivre la configuration de Pfsense en saisissant l’adresse IP dans la barre d’adresse. Par défaut, il faut s’authentifier avec l’utilisateur « admin » et le mot de passe « pfsense ».

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273496_241_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

C. Configuration initiale via l’assistant Pfsense

Lors de la première connexion, un assistant s’exécute dans le but de configurer les options de base. Cliquez sur « Next« .

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273496_746_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Lors de cette seconde étape, plusieurs options sont proposées :

- Hostname : le nom de l’hôte Pfsense

- Domain : le nom de domaine, utilisez le même que votre nom de domaine Active Directory si vous envisagez de monter un annuaire

- Primary DNS Server : serveur DNS primaire utilisé par le pare-feu (serveur externe)

- Secondary DNS Server : serveur DNS secondaire utilisé par le pare-feu (serveur externe)

Voici un exemple :

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273497_444_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

À l’étape suivante, il est question de la date et de l’heure.

- Time server hostname : sur quel serveur de temps faut-il se synchroniser ? Vous pouvez utiliser « fr.pool.ntp.org » qui est un ensemble de serveurs en France pour se synchroniser.

- Timezone : le choix du fuseau horaire

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273497_644_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

À l’étape d’après, il est question de l’interface WAN. Par défaut, elle est configurée en DHCP et elle a pu obtenir une adresse IP via ma box puisqu’elle assure le rôle de serveur DHCP. En fonction de votre environnement et vos besoins, vous pourriez avoir envie d’utiliser une adresse IP statique sur cette interface WAN : c’est ici que ça se passe.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273497_321_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Avant de passer à l’étape suivante, il est indispensable de décocher les deux options suivantes : Block private networks and loopback addresses et Block bogon networks. Sinon, tout le trafic entrant sur l’interface WAN en provenance de réseaux privés (comme le réseau 192.168.1.0/24) sera bloqué, ce qui va nous poser problème dans le cadre de ce lab.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273498_414_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

À l’étape suivante, c’est l’interface LAN. Il n’est pas nécessaire de modifier la configuration puisque nous avons déjà effectué la configuration de cette interface à partir de la console Pfsense.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273498_738_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Modifiez le mot de passe « admin » de Pfsense afin d’utiliser un mot de passe fort. Pour aller plus loin, je vous recommande de ne pas utiliser le compte admin par défaut et de créer plutôt un nouveau compte « admin ».

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273499_870_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Voilà, la configuration initiale de Pfsense est terminée !

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273499_603_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Cliquez sur « Reload » afin de redémarrer Pfsense pour appliquer les changements.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273499_691_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Le pare-feu Pfsense est prêt et il ne demande qu’une chose : être exploité ! 🙂

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273500_262_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

D. Règles de NAT et de pare-feu par défaut

La VM connectée au réseau interne « LAN_VM » et que nous utilisons pour administrer le pare-feu Pfsense dispose d’un accès à Internet. Cela s’explique par le fait que le NAT (via la méthode du PAT) est configuré par défaut sur le pare-feu Pfsense. Pour le vérifier, accédez au menu « Firewall » puis à « NAT« .

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273500_300_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Cliquez sur l’onglet « Outbound » pour visualiser l’état du NAT sur les flux sortants. Ici, on voit que le mode actif est « Automatic outbound NAT rule generation » donc il y a une règle de NAT créée automatiquement et qui permet d’accéder à Internet. Au sein de cette règle, nous pouvons voir que le réseau « 192.168.2.0/24 » est bien déclaré. Afin de récupérer la main sur la gestion du NAT et des règles, il faut passer en mode « Manual Outbound« .

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273500_844_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Maintenant, cliquez sur « Rules » dans le menu « Firewall« . Ensuite, cliquez sur l’onglet « LAN » pour visualiser les règles de pare-feu appliquées sur l’interface LAN. Ici, on peut voir qu’il y a trois règles :

- La première règle nommée « Anti-lockout Rule » sert à autoriser explicitement l’accès à l’interface de gestion du Pfsense, afin d’éviter de perdre la main si une règle trop restrictive est créée.

- La deuxième règle sert à autoriser tous les flux du LAN vers le WAN, en IPv4

- La troisième règle sert à autoriser tous les flux du LAN vers le WAN, en IPv6

Ainsi, par défaut, les machines virtuelles connectées au réseau local virtuel « LAN_VM » pourront utiliser tous les protocoles et tous les services en sortie du réseau, sans restriction. Il est préférable de brider les flux pour contrôler ce qui peut être fait ou non sur notre réseau local virtuel.

100vw, 800px » data-lazy-src= »https://tuto.cm/wp-content/uploads/2024/09/1726273501_448_Comment-installer-Pfsense-dans-VirtualBox-pour-creer-un-lab-virtuel.png » /><noscript><img loading=)

Le pare-feu virtuel Pfsense est prêt à l’emploi, tout comme notre lab VirtualBox dans son ensemble qui est prêt à accueillir de nouvelles VMs dans le réseau local virtuel « LAN_VM ». À vous de jouer ! Pour aller plus loin avec Pfsense,

Hébergez votre site à partir de 2$ sur 👉👉👉 https://www.tnctech.ca ![]()

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.