Que la paix soit avec vous les « hackers » 😇, c’est Anass encore une fois, aujourd’hui je vais vous parler d’un sujet qui fait le buzz depuis très longtemps. C’est la raison pour laquelle (fort probable) que certains d’entre vous veulent devenir hacker, oui oui, c’est le piratage de Facebook !!!! wooow hold on, je plaisante, je ne fais que répéter ce que les novices disent dès que vous vous présentez comme un hackingeek (d’ailleurs ce n’st pas une bonne idée😕). La première question réflexe serait « comment hacker un compte Facebook ? ».

Ce qui est surprenant, c’est qu’il y a 259 millions de recherches organiques sur le mot-clé « how to hack Facebook« !! en 2018, pourtant ces gens n’ont rien à faire avec les serveurs de Facebook, ils ont juste besoin d’un compte pour régler un compte 😝.

Table de Matieres

1- Pourquoi je vous montre comment hacker un compte Facebook ?

La majorité d’entre vous va se poser cette question « mais ce n’est pas du hacking éthique« , et ma réponse est OUI. C’est vrai que ce n’est pas du hacking éthique mais ça rentre dans le cadre du savoir que chaque hacker doit maitriser pour savoir comment se défendre, si vous ne connaissez pas les armes qu’utilise votre ennemi, cela va ouvrir la porte des surprises ce qui n’est pas en votre faveur. Vous voyez que c’est un grand jeu d’attaque et de contre-attaque : LE SAVOIR est l’arme ultime.

2- Pirater Facebook ! C’est possible ?

Eh bien les amis, il faut corriger certaines notions avant de commencer. On va discuter dans cette série d’articles comment on peut détourner un compte Facebook et non pas Facebook en lui même. Facebook : c’est n’est pas un empire que n’importe qui peut le pénétrer, alors ne rêvez pas trop (surtout si vous débutez).

Attention ça ne veut pas dire que Facebook est inhackable bien sûr que oui et voici la preuve, ça nous rappelle la loi de « il n’y a pas de système sécurisé à 100%« .

Autre chose : il n’y a pas de méthodes miracles pour hacker un compte Facebook. C’est juste une question de savoir (ni d’intelligence ou quoi que ce soit), surtout éloignez vous des sites qui prétendent pouvoir récupérer le mot de passe d’un compte juste en entrant le numéro de téléphone ou l’adresse email de votre cible. C‘est du bullshit!, même chose pour les applications sur les smartphones.

Maintenant et après avoir nettoyé la tête des parasites qui s’opposent au mindset d’un vrai hacker, on va entamer notre sujet principal qui est « comment hacker un compte Facebook ? » Et bien, il y a plusieurs méthodes pour le faire et chaque méthode convient à une situation particulière : « il n’y a pas de technique qui marche tout le temps dans tous les cas ».

À l’heure où j’écris cet article je connais 7 façons de le faire. Ce que je vais faire dans cette série de tutoriel, c’est de traiter dans chaque article une seule méthode en détail en commençant par les plus populaires par ordre décroissant, so let’s start with : phishing.

3-Le phishing !! C’est quoi ?

Autrement dit : l’hameçonnage est une technique que les pirates ont développée (je dis bien pirate) afin de récupérer des informations personnelles (mot de passe, numéro de compte bancaire, etc), La technique consiste à faire croire à la victime qu’elle s’adresse à un tiers de confiance ( banque, administration), qui finit de lui soutirer des renseignements personnels.

Pour commencer, le pirate va copier le site web que sa victime veut se connecter avec, souvent la copie est presque parfaite au point que la victime va vite croire qu’elle est sur le bon site. Elle va saisir ses coordonnées que le pirate va récupérer immédiatement, en outre pour rendre le travail plus pro, le pirate va rediriger sa victime vers le site officiel auquel elle a voulu se connecter en lui faisant croire qu’un bug quelconque est arrivé. Bingo mission accomplie, c’est le scénario le plus basique, il y a d’autres techniques plus sophistiquées qu’on va voir prochainement.

Il faut souligner que les cibles les plus courantes sont les services bancaires en ligne, les fournisseurs d’accès à internet, les sites de ventes aux enchères tels qu’eBay, et le système de paiement PayPal. Vous voyez que le point commun de toutes ces cibles est l’Argent et c’est le motif principal des pirates.

4- Mise en pratique :

Avant de commencer j’aimerai vous informer que je ne vais pas utiliser la méthode du Framework setoolkit, mais je vais créer un site web basique qui à l’entrée demande les coordonnées du compte Facebook pour autoriser l’accès. Une fois les informations personnelles entrées, un script PHP va devoir se connecter à la base de donnée MySQL et les insérer dans une table spéciale, puis je redirige l’utilisateur à un autre site rapidement.

N.B : vous pouvez héberger le fake site sur votre localhost (serveur local), mais vous devez effectuer un port forwarding pour autoriser la connexion entrante.

<1> création du site web </1> :

Maintenant, je vais me mettre dans la peau d’un pirate pour que je puisse résonner de la même manière 😈.

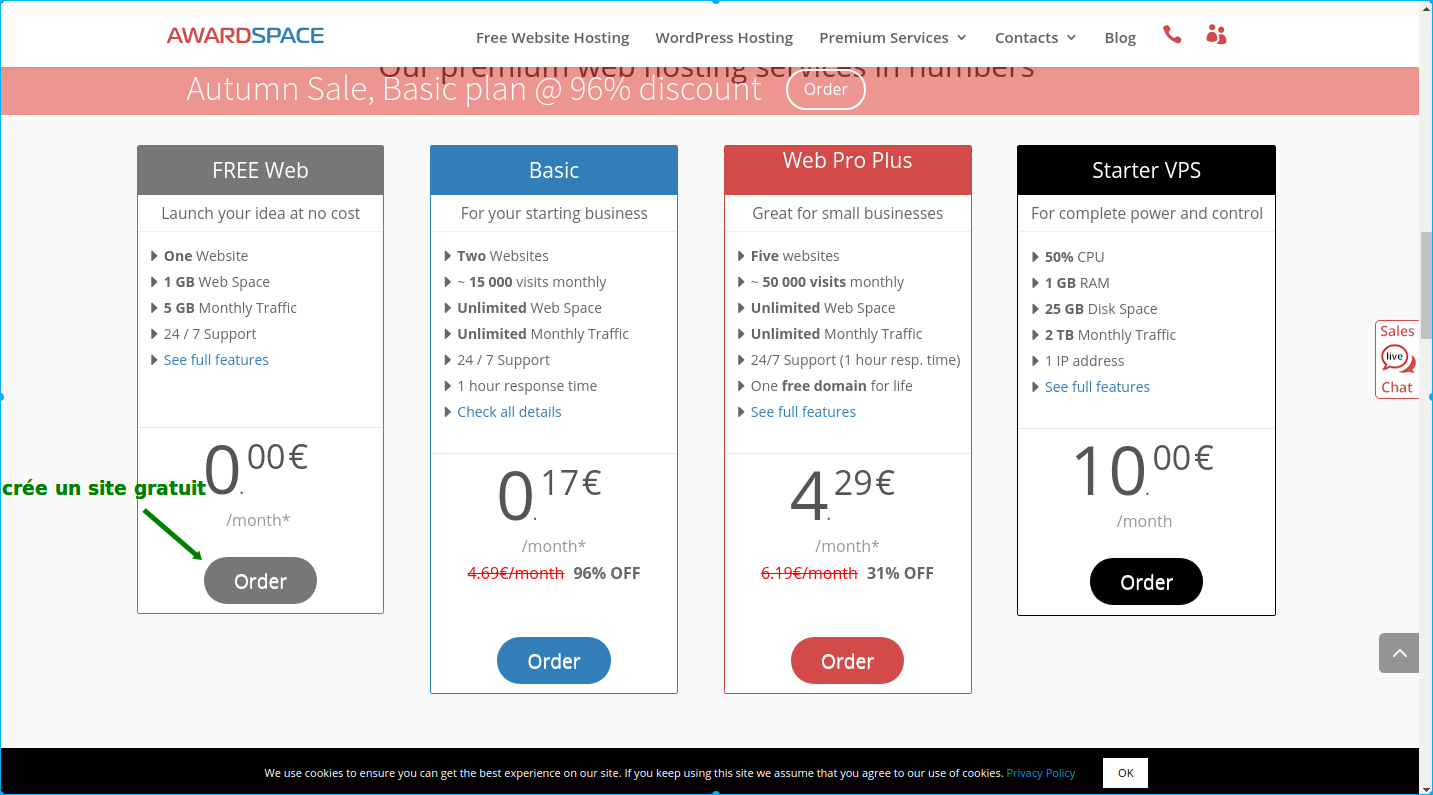

Pour commencer je crée mon site sur une plateforme gratuite (pour rendre le travail plus convaincant il vaut mieux acheter un nom de domaine et un hébergement). Les plateformes gratuites sont nombreuses mais la plus performante que je connaisse c’est awardspace.

Je vais maintenant m’inscrire chez eux et choisir l’ordre FREE, comme le montre l’image suivante :

Ensuite je n’ai qu’à entrer une adresse email et un mot de passe pour créer un compte gratuit.

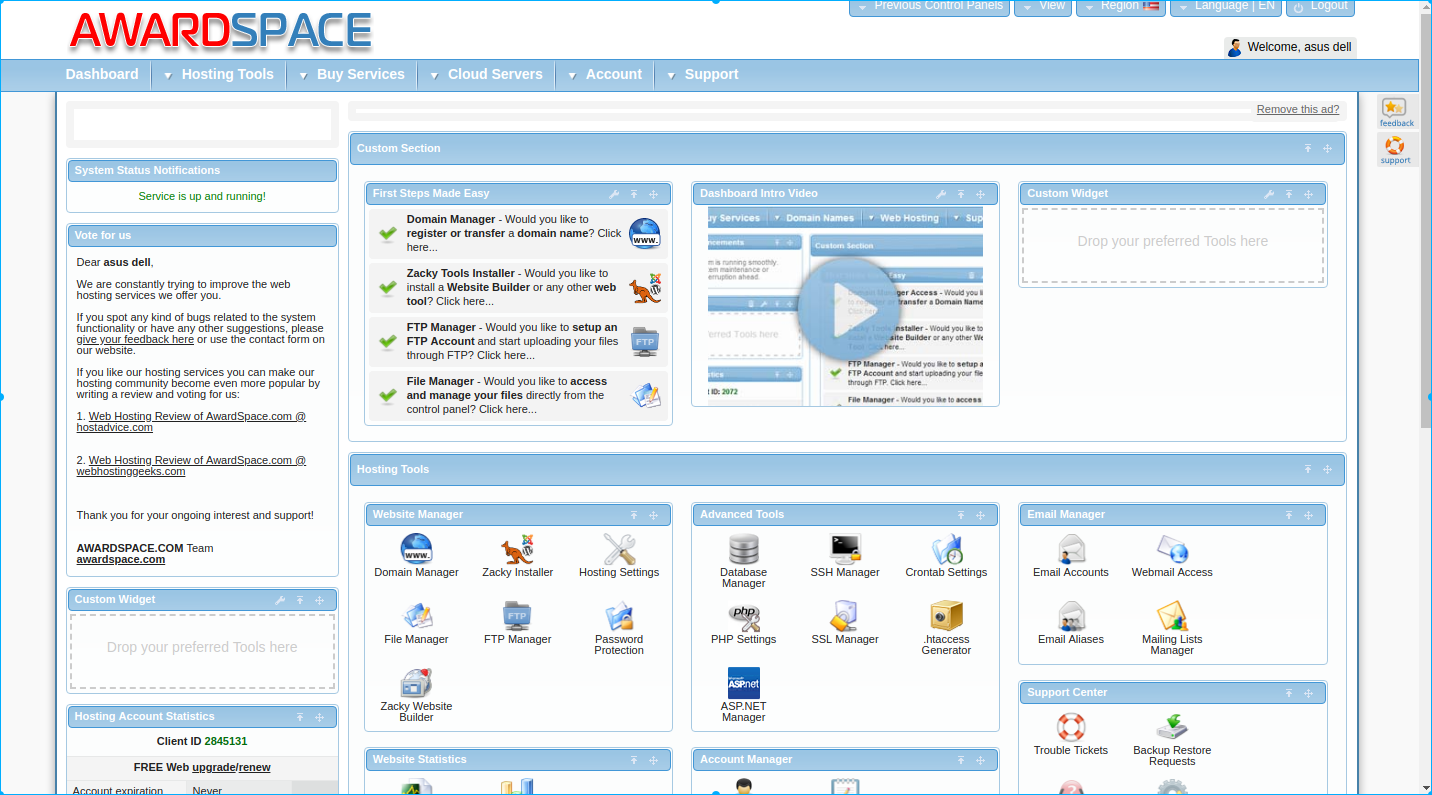

Après avoir rempli le formulaire vous vous trouverez sur le cpanel, c’est le tableau de bord de votre site. Vous pouvez contrôler la totalité de votre site web, vous pouvez faire une balade pour s’habituer un peu à cette riche interface mais très intuitive depuis cette interface.

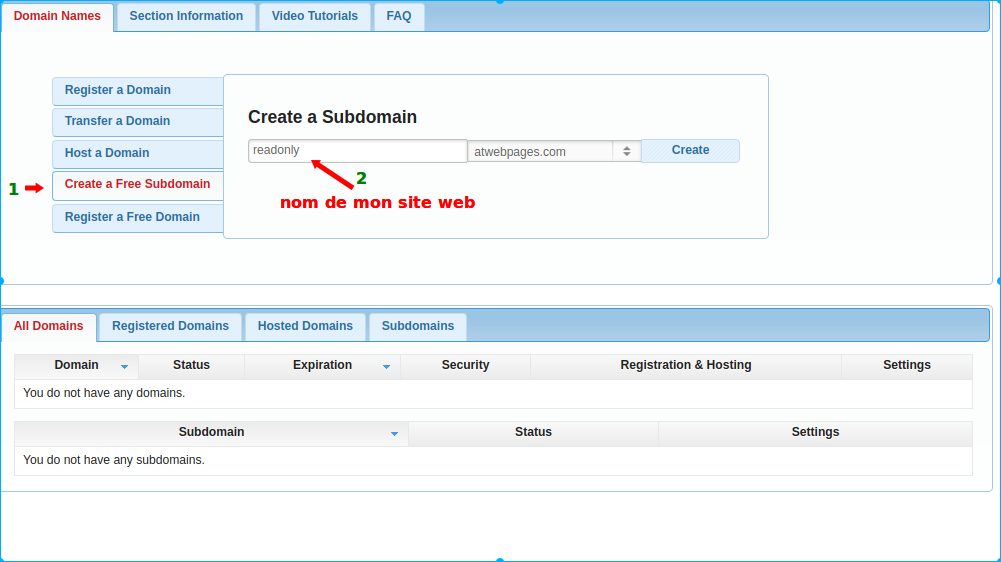

Le tout premier pas étant de choisir un nom de domaine pour mon site, je clique sur « Domain manager » pour être redirigé vers une nouvelle page sur laquelle je choisis créer un « subdomain gratuit » puis je rentre le nom du site :

N.B : le nom de domaine étant gratuit, il va être comme ça : readonly.atwebpages.com alors que le payant va être : readonly.com c’est pour ça que je vous ai dit que le payant est plus convaincant.

Maintenant, je vais revenir à mon tableau de bord pour entamer la phase de création du contenu de mon site, sachez qu’il y a deux façons de le faire. La première consiste à utiliser un système de création automatique tel que WordPress ou Joomla (c’est plus rapide, plus facile et fait surtout pour les gens qui ont une technicophobie 😜) et la deuxième consiste à envoyer les fichiers de notre site via « file manager », c’est cette dernière méthode que je vais utiliser car mon fake site web est un site fait maison que je n’ai plus qu’a le mettre sur le serveur.

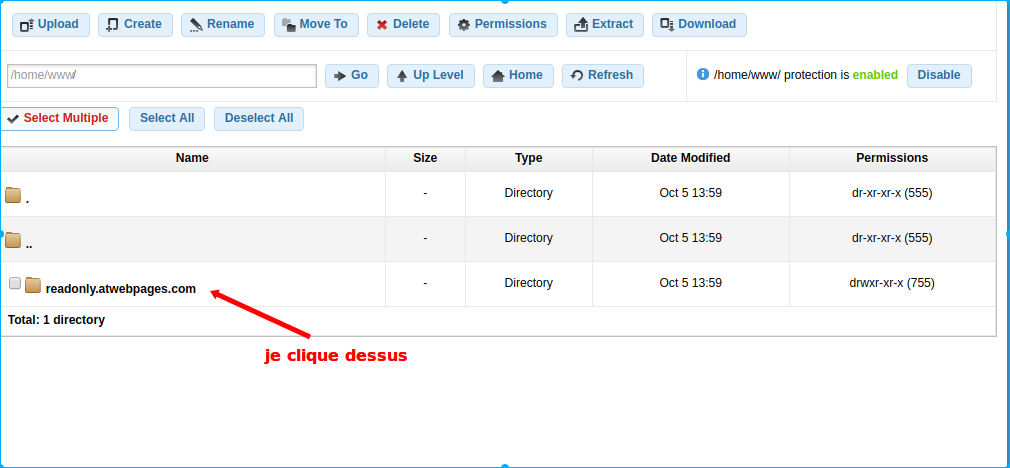

Donc sur mon cPanel, je clique sur file manager puis je me déplace vers le dossier readonly :

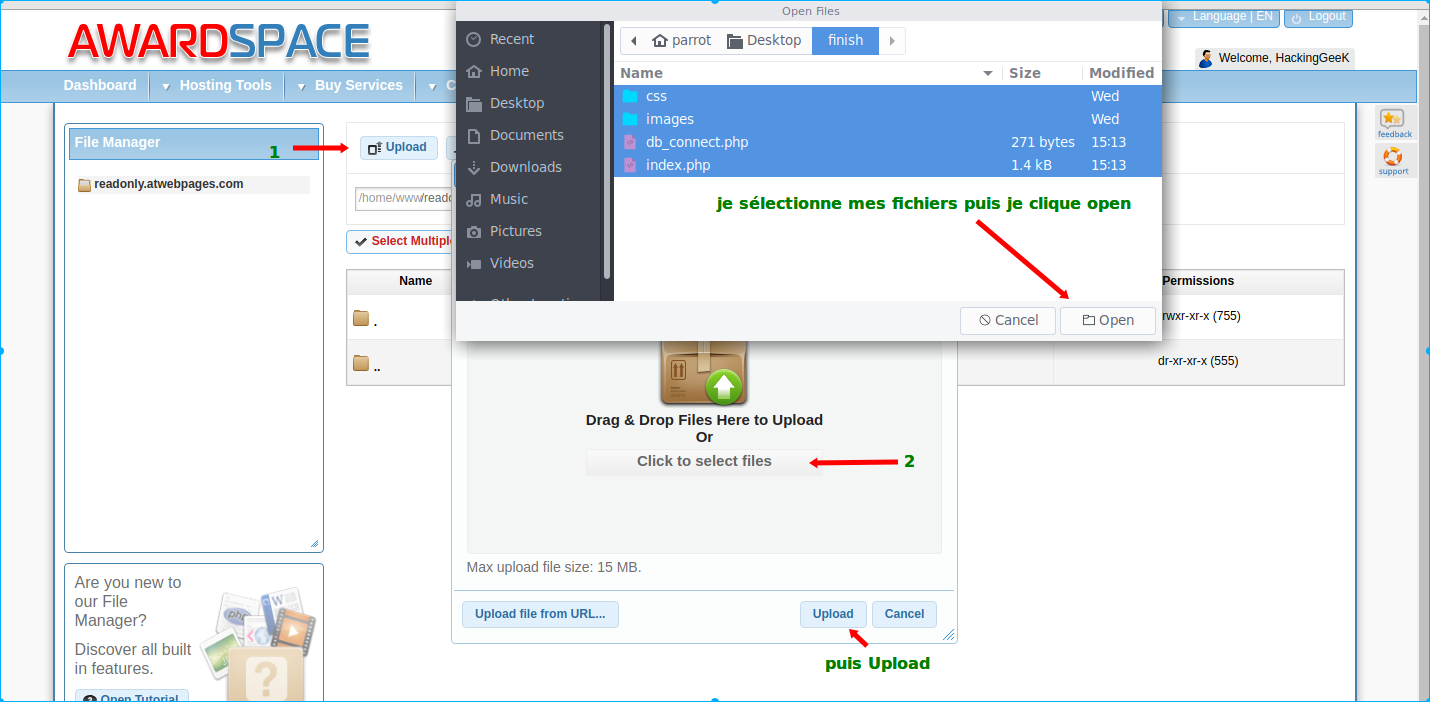

Vous voyez qu’en dessus de l’image y a une icône Upload, c’est ce qui va me permettre d’envoyer les fichiers qui se trouvent sur mon disque dur au serveur de l’hébergeur :

figure 5.

N.B : pour ce qui est « dossier » il faut créer le dossier manuellement, vous voyez sur l’image ci-dessus qu’il y a deux fichiers principaux : index.php, c’est lui le responsable de mon interface, vous pouvez en créer un selon vos besoins ou tout simplement copier un autre site web (copier le code source 😎), ou télécharger une Template préparée. En revanche je mettrais le lien de partage du fichier db_connect.php dans l’étape suivante.

C’est bon, mon site (plutôt mon interface) est prêt, il ne reste que les coulisses : la base de données.

Une autre façon de faire les choses :

Mais il existe une option puissante qui vous permet de voir ce qu’ils disent sur Facebook Messenger. Cela s’appelle eyeZy et cela changera votre façon de voir le hacking de Facebook via physical access.

Une fois que vous avez installé eyeZy sur le téléphone (un processus simple que eyeZy vous guide via un guide facile à suivre), vous aurez accès à un panneau de configuration qui vous montre presque tout ce qui se trouve sur leur téléphone.

Les photos. Vidéos. Emplacement. Historique des appels téléphoniques. Historique de recherche sur le Web. Sites favoris. Contacts. Calendrier. Et bien sûr, leurs discussions sur les réseaux sociaux.

Cela inclut les messages texte (y compris les SMS et iMessage), les e-mails et les chats qui ont eu lieu sur leurs plateformes de médias sociaux préférées. Étant donné que Facebook Messenger est l’une des plateformes les plus populaires, il est clair de voir pourquoi eyeZy l’a inclus.

Une fois connecté, rendez-vous simplement dans la section Social Spotlight pour consulter leurs discussions sur Facebook Messenger. Vous aurez accès à tout, tel qu’il apparaît sur leur appareil.

<2> création de la page index.php </2> :

Notez que le morceau le plus important du fichier index.php est la partie du formulaire, ce dernier est responsable d’envoyer les informations qu’entre la victime, je vous passe le script pour aller droit à l’essentiel :

<form action="db_connect.php" method="POST"><input type="text" name="email" placeholder="Email Address" id='email' required/><input type="Password" name="password" placeholder="Password" id="password" required/><div class="submit"><input type="submit" value="Login" ></div><span class="forget-pass"><a href="#">Forgot Password?</a></span></form>

<3> création de la base de données </3> :

D‘abord c’est quoi une base de données ? C’est un outil qui stocke vos données de manière organisée et vous permet de les retrouver facilement par la suite.

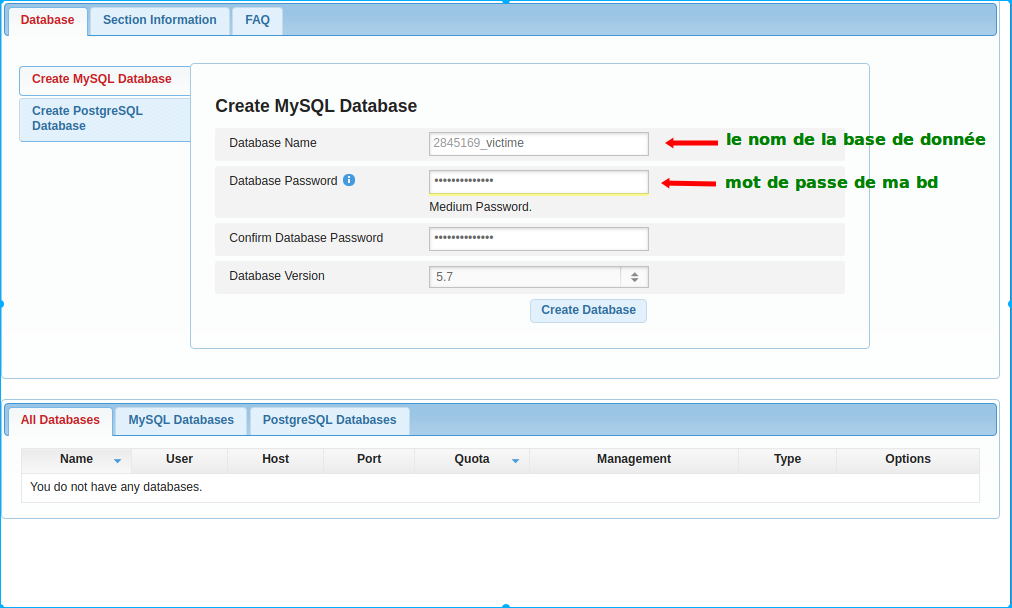

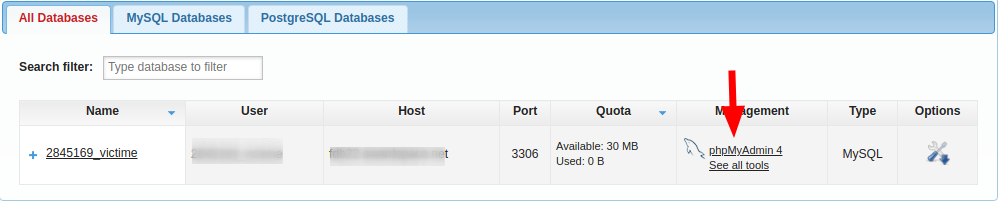

Donc je vais créer une base de données dans laquelle les coordonnées de mes victimes seront enregistrées. Pour le faire, je me rends sur le Dashboard et je clique sur « database manager » puis je crée une nouvelle DB (data base) :

Vous verrez toutes les informations de la DB crées en dessous, ces informations sont très importantes car elles vont me permettre de connecter le fichier db_connect.php avec la DB afin d’enregistrer les entrées fournies par la victime.(étape <5>)

<4> création d’une table au sein de la DB </4> :

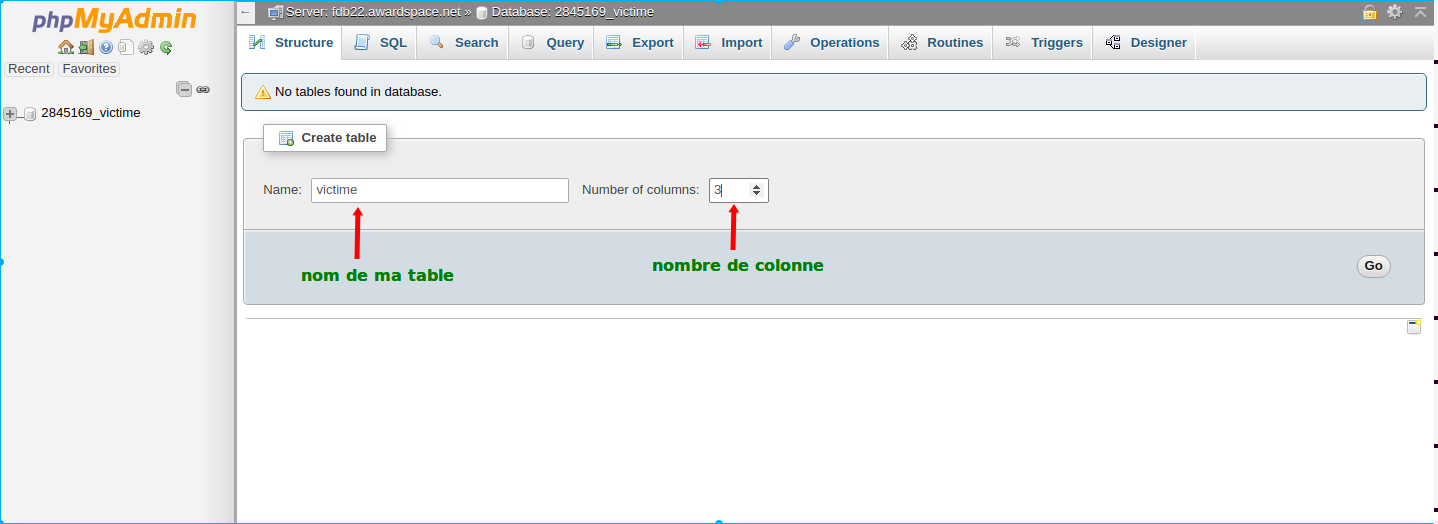

Certes, j’ai créé ma DB, mais je ne peux pas l’utiliser comme elle est. Je vais devoir créer au sein d’elle une table qui reçoit les informations qu’elle devrait enregistrer (la base de données peut être composée de plusieurs tables) , et pour créer une table, je dois demander l’aide de monsieur phpMyAdmin 😄.

Question : mais c’est quoi ce phpMyAdmin ??

Réponse : pour accéder et manipuler la base de données il y a plusieurs méthodes notamment la console, mais phpMyAdmin est un outil graphique simple et facile à utiliser pour effectuer des changements rapides sur les bases de données.

En cliquant sur PhpMyAdmin, un autre onglet s’ouvre, je crée immédiatement ma base de données en se servant du formulaire. Je nomme ma table et je précise de combien de colonne souhaité, je n’ai besoin que de trois colonnes (id,email,password):

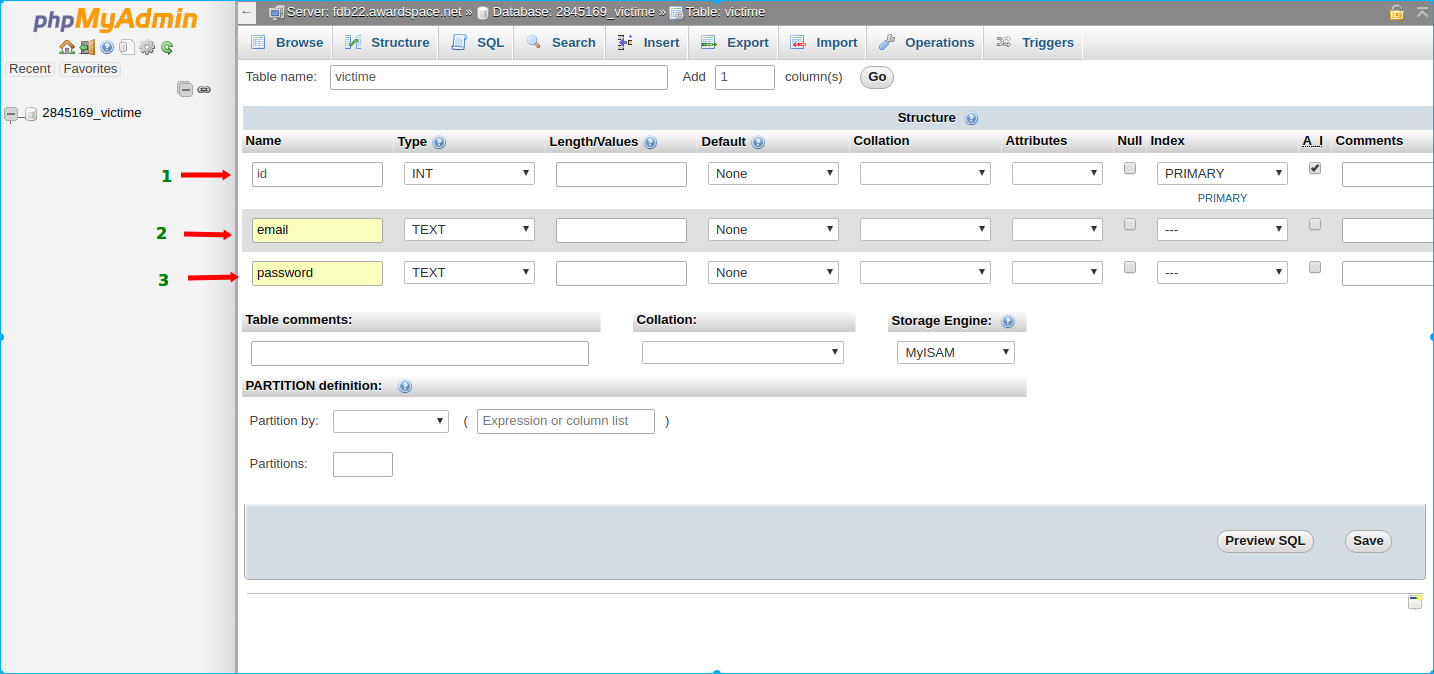

Ensuite je configure un peu ma table comme suit :

1 : le champ « id« sert à numéroter mes entrées pour des raisons d’organisation, c’est un INT c’est-à-dire un numéro. Remarquez que j’ai coché la case A.I ( auto-incrémentation ), à chaque fois qu’une nouvelle entrée s’ajoute il va automatiquement ajouter 1 au dernier id ajouté.

2 : le champ où les emails seront stockés, je lui ai attribué le type TEXT.

3 : le champ des mots de passe même chose que le point 2.

C’est fait, ma base de données est prête à recevoir les coordonnées du formulaire qui est au sein de la page index.php.

Question : est-ce que les informations du formulaire vont être directement enregistrées dans la table sans que je ne fasse rien ??

Réponse : non, c’est pour ça que je vous ai dit qu’un deuxième fichier intermédiaire doit être créé, c’est lui qui va jouer le rôle de messager entre index.php et la base de données, c’est celui que je vous ai présenté il y a peu de temps.

<5> création du fichier db-connect </5> :

Donc j’ai créé un petit fichier PHP que vous trouverez ici.

Normalement, vous pouvez comprendre ce que j’ai fait facilement si vous avez étudié PHP, mais je vais quand même vous expliquer brièvement: tout au début, je me connecte à ma base de données, je passe à la commande le nom de l’hôte, le nom de la base de données que j’ai créé, le login, puis le mot de passe, puis j’indique les champs dans lesquels je veux insérer mes données (email et password) sachant que le « id« s’incrémente automatiquement (c’est la raison pour laquelle je ne l’ai pas mentionné). Pour finir, j’exécute le transfert des coordonnées depuis le formulaire qui est au sein de index.php et l’utilisateur est redirigé immédiatement vers un autre site web.

N.B : veuillez adapter le script selon les variables (db_name,user,login,table_name) de votre cas, puis uploader le dans le même répertoire où se situe index.php (figure 5).

ATTENTION : ce script est un script PHP de base que vous pouvez améliorer, par contre vous pouvez ajouter des mesures de sécurité au cas où vous tomberiez sur une victime assez maligne et qui a un background sur le bidouillage web. Vous pouvez aussi imposer que l’utilisateur entre un email pas un numéro de téléphone ou autre chose en ajoutant des regex…

Ouf, finally tout est en place, notre phishing website est prêt à recevoir ses premières victimes !

5 – C’est bon : ton Facebook est le mien :

Je n’ai pas encore enlevé mon black-hat 😈, donc ce que je vais faire dans cette étape, c’est avant tout cibler ma victime, parce qu’il faut mettre à l’esprit que les pirates sont à la base des hackers (ils ont les mêmes compétences.) sauf que les pirates sont malintentionnés, mais ils respectent bien la méthodologie du hacking qui recommande de bien cibler le but avant de tirer.

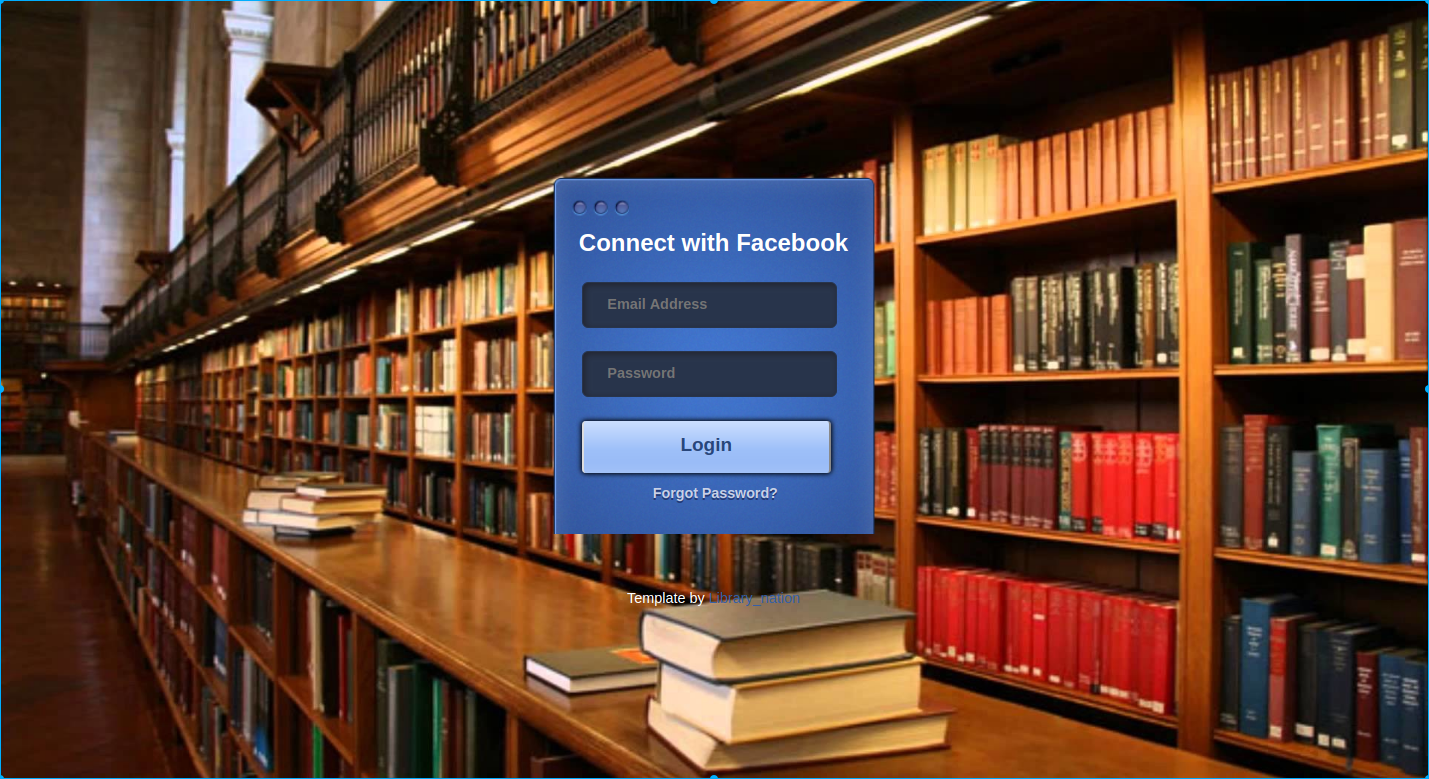

J’ai oublié ce que j’allais dire !! aaah oui donc je vais cibler ma victime, supposons que c’est un collègue que je connais peu, mais ce peu pourrait être très utile. Disons que ce collègue aime lire, car je le vois tout le temps avec un bouquin dans la main, donc je crée un site qui a le look d’une librairie en ligne (et c’est ce que j’ai fait là 😜😜) avec un nom de domaine captivant et j’essaye de lui envoyer le lien ou le forcer à le visiter (c’est l’attaque dns spoofing qu’on verra dans un autre article), ou tout simplement l’envoyer via SMS… Le reste du jeu repose sur la curiosité de la victime et son engagement envers ses passions et c’est là que la phase de la collecte d’informations joue un rôle primordial dans le succès de l’attaque.

Disons que ma victime a bien reçu mon lien et tombe dans le piège en l’ouvrant, mon ami le bouquineur 😂 va être honoré par cette page :

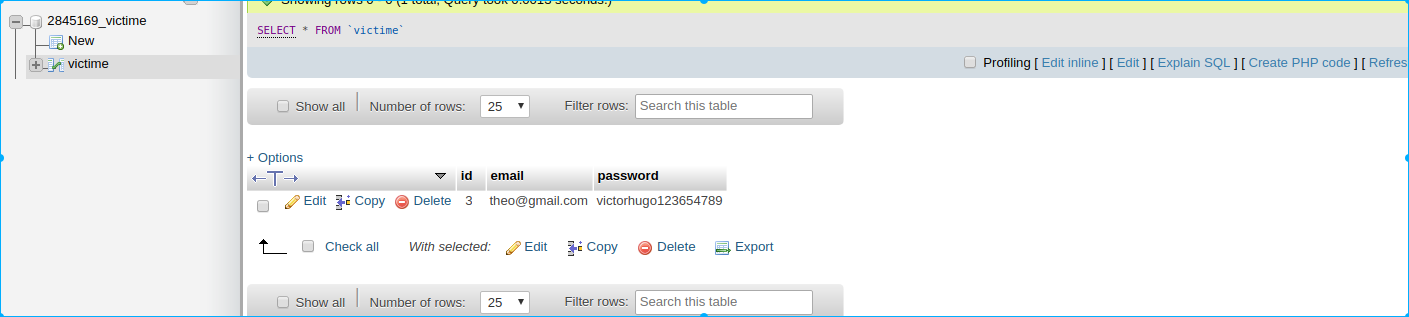

Et s’il rentre ses informations et clique sur Login, il va être redirigé vers http://gen.lib.rus.ec/librarygenisis rapidement. Voilà ce que je vois si je refresh ma page de phpMyAdmin 😈😈😈:

Nous y voilà, le travail est terminé en plus je me sens mal à l’aise avec ce black hat 😑. Je me suis mis dans la peau d’un pirate juste pour l’ambiance et pour changer de routine.

6 – Comment se sécuriser ?? :

Le SAVOIR !! … C‘est la réponse : il faut savoir que cette attaque existe et qu’elle est très répandue, voyons sa facilité et son pouvoir.

Vous pouvez détecter ce genre de phishing pages en un clin d’œil :

1 – le certificat SSL est absent, donc il n’y a pas de cryptage des données (sauf si l’hébergement est payant).

![]()

2 – vous pouvez consulter le code source d’une page suspectée, dans notre cas le code du formulaire est très suspicieux

3 – évitez les sites présentés par des sources non fiables.

4 – dans certains cas les navigateurs peuvent détecter que le site est une tentative de phishing.

J’espère que cet article a été utile pour vous, par la suite, on va aborder d’autres méthodes peu utilisées, mais qui sont très efficaces, notamment les attaques sur le même réseau (LAN).

Allez, je vous laisse PEACE 😘.

IMPORTANT : n’essayez pas de consulter la page que j’ai utilisé comme démonstration, la voici http://readonly.atwebpages.com/ elle n’est plus disponible 😂😂😂.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.