Tout au long du mois de septembre, les systèmes de Cloudflare ont atténué une centaine d’attaques DDoS, dont une attaque record avec 3,8 térabits par seconde, qui est la plus importante divulguée publiquement à ce jour.

La campagne d’attaques orchestrée par les cybercriminels en septembre 2024, représente plus de 100 attaques DDoS hyper-volumétriques, inondant le réseau de données inutiles. L’objectif étant de consommer toute la bande passante et les ressources disponibles, afin de rendre inaccessible l’application ou le service pris pour cible. Ceci passe par un épuisement des cycles CPU puisque le traitement de chaque paquet va consommer des ressources.

« Tout au long du mois, les défenses de Cloudflare ont ainsi atténué plus d’une centaine de ces attaques, dont beaucoup ont dépassé les 2 milliards de paquets par seconde (Mds p/s) et les 3 térabits par seconde (Tb/s).« , peut-on lire sur le blog de Cloudflare. L’attaque DDoS de 3,8 Tb/s a durée 65 secondes.

La campagne en question ciblée plusieurs clients protégés par les services de Cloudflare, notamment des organisations dans plusieurs secteurs : la finance, Internet et les télécommunications. Une nouvelle fois, il est évoqué des attaques plus puissantes et plus fréquentes : « Ces attaques se révèlent sans précédent en termes d’ampleur et de fréquence.« , peut-on lire.

D’où proviennent ces attaques DDoS ?

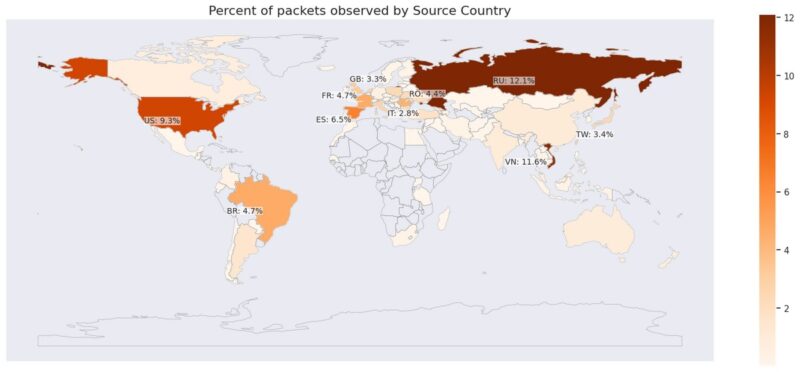

Cloudflare indique que les paquets sont envoyés à partir d’appareils situés dans le monde entier, même si plusieurs pays sortent du lot : le Vietnam, la Russie, le Brésil, l’Espagne et les États-Unis. Ces attaques DDoS de couche 3 et 4 s’appuient principalement sur le protocole UDP, via un port fixe.

Les cybercriminels utilisent des appareils compromis dans le cadre de ces attaques. D’après Cloudflare, il s’agit de différents types d’appareils, dont des routeurs ASUS utilisés par les particuliers, des équipements MikroTik, des enregistreurs DVR, ou encore des serveurs Web.

« Les attaques à haut débit binaire semblent provenir d’un grand nombre de routeurs domestiques ASUS compromis, probablement exploités à l’aide d’une vulnérabilité CVE 9.8 (critique) récemment identifiée par Censys.« , peut-on lire dans le rapport. Ici, la faille de sécurité CVE-2024-3080 présente dans le firmware de 7 modèles de routeurs ASUS est évoquée.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.