Les attaques informatiques sont de plus en plus courantes et sophistiquées, et utilisent des failles de sécurité présentes dans les systèmes d’information. On appelle une CVE, un identifiant unique attribué une faille de sécurité informatique. Le référentiel CVE permet de centraliser les informations sur ces failles et de faciliter leur gestion par les acteurs de la sécurité.

Découvrez plusieurs CVE qui ont marqué le mois de mai 2024. Elles ont été sélectionnées via leur score de sévérité CVSS et leur score d’exploitabilité EPSS.

Table de Matieres

- 1 CVE-2024-4358

- 2 CVE-2024-5084

- 3 CVE-2024-24919

- 3.1 Que fait la faille ?

- 3.2 Conséquences potentielles

- 3.3 Mesures de mitigation

- 3.3.1 1. Appliquer le correctif de sécurité Check Point

- 3.3.2 2. Désactiver l’accès VPN à distance et le logiciel Mobile Access Blade

- 3.3.3 3. Limiter l’accès SSH aux passerelles de sécurité

- 3.3.4 4. Mettre à jour régulièrement le firmware des passerelles

- 3.3.5 5. Surveiller les passerelles de sécurité pour détecter toute activité suspecte

- 4 CVE-2024-21683

- 5 CVE-2024-3495

- 6 CVE-2024-2876

- 7 CVE-2024-23692

- 8 CVE-2024-25641

- 9 CVE-2024-29895

- 10 CVE-2024-32888

- 11 CVE-2024-4701

CVE-2024-4358

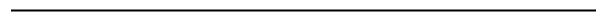

La CVE-2024-4358 est une faille de sécurité d’authentification par contournement critique affectant Progress Telerik Report Server, une solution de création de rapports largement utilisée par les entreprises. Cette faille permet à un attaquant non authentifié d’accéder à des fonctionnalités restreintes du serveur de rapports, ce qui pourrait entraîner des conséquences graves, telles que l’exécution de code malveillant, le vol de données sensibles ou la prise de contrôle totale du système.

Cette faille possède un score de sévérité CVSS de 9.8/10 et un score d’exploitabilité de 5.03 %, démontrant que 93 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

La faille réside dans le mécanisme d’authentification de Telerik Report Server, qui permet aux utilisateurs de se connecter au serveur et d’accéder à ses fonctionnalités. Un attaquant astucieux peut exploiter une vulnérabilité dans ce processus pour contourner le processus d’authentification et obtenir un accès non autorisé au serveur.

Conséquences potentielles

L’exploitation de cette faille peut avoir des répercussions majeures sur une organisation :

- Vol de données sensibles : Un attaquant peut accéder à des informations confidentielles stockées sur le serveur de rapports, telles que des données financières, des informations client ou des secrets d’entreprise.

- Exécution de code malveillant : L’attaquant peut exécuter du code arbitraire sur le serveur, lui permettant d’installer des logiciels malveillants, de modifier des fichiers critiques ou de perturber le fonctionnement du système.

- Prise de contrôle du serveur : Dans le pire des cas, l’attaquant peut prendre le contrôle total du serveur de rapports, lui donnant accès à l’ensemble du réseau et à toutes les données qu’il contient.

Découverte et divulgation

La faille a été découverte et signalée de manière responsable à Progress par un chercheur anonyme en mai 2024. Un PoC (preuve de concept) exploit a été publié peu de temps après, facilitant l’exploitation de la faille par les attaquants.

Réaction de Progress

Progress a réagi promptement à la divulgation de la faille en publiant un correctif dans la version 2024 Q2 (10.1.24.514) de Telerik Report Server. Il est crucial d’appliquer ce correctif dès que possible pour atténuer le risque d’exploitation.

CVE-2024-5084

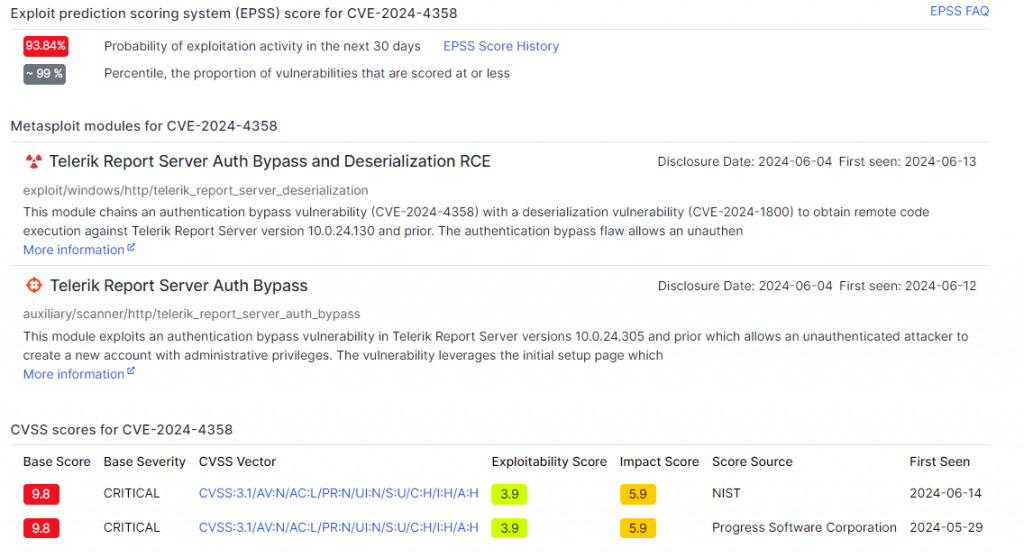

La faille CVE-2024-5084 affecte le plugin Hash Form – Drag & Drop Form Builder pour WordPress, introduisant un risque majeur de sécurité pour les sites web qui l’utilisent. Cette faille permet à un attaquant non authentifié de télécharger des fichiers arbitraires sur le serveur du site, ouvrant la porte à une exécution de code à distance (RCE) et à une prise de contrôle totale du système.

Cette faille possède un score de sévérité CVSS de 9.8/10 et un score d’exploitabilité de 3.53 %, démontrant que 92 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

La faille réside dans la fonction file_upload_action du plugin, responsable du traitement des fichiers téléchargés via les formulaires créés avec Hash Form. En l’absence de validation adéquate du type de fichier, un attaquant peut contourner les restrictions et introduire des fichiers malveillants, tels que des scripts PHP, qui seront exécutés sur le serveur lors du traitement.

Conséquences potentielles

L’exploitation réussie de cette faille peut avoir des conséquences désastreuses pour un site WordPress. Un attaquant ayant pris le contrôle du serveur peut :

- Dérober des données sensibles : Accéder aux informations confidentielles stockées dans la base de données du site, y compris les mots de passe des utilisateurs, les données financières ou les informations personnelles.

- Installer des malwares : Déployer des logiciels malveillants sur le serveur pour miner des cryptomonnaies, diffuser du spam ou mener des attaques par déni de service (DDoS).

- Détourner le site web : Modifier le contenu du site, diffuser de la désinformation ou rediriger les utilisateurs vers des sites web malveillants.

- Prendre le contrôle du système : Accéder à d’autres serveurs sur le réseau et étendre la portée de l’attaque.

Exploitation et preuves de concept

Des preuves de concept (PoC) exploitant cette faille sont déjà disponibles en ligne, ce qui facilite la tâche des attaquants. L’exploitation courante implique l’envoi d’une requête POST à la fonction file_upload_action avec un fichier malveillant soigneusement conçu. Une fois téléchargé, le fichier sera exécuté sur le serveur, permettant à l’attaquant d’exécuter du code arbitraire.

Impact et urgence de la mise à jour

L’impact de cette faille est critique. La facilité d’exploitation et les graves conséquences potentielles la rendent particulièrement dangereuse. Il est crucial de mettre à jour le plugin Hash Form vers la version 1.1.1 ou ultérieure dès que possible. Cette version corrige la faille CVE-2024-5084 et protège les sites web du danger.

CVE-2024-24919

La faille CVE-2024-24919 est une vulnérabilité d’information divulguée qui affecte les passerelles de sécurité Check Point. Cette faille critique permet à un attaquant distant non authentifié de lire des fichiers arbitraires sur l’appareil compromis, exposant ainsi des données sensibles et compromettant la sécurité du réseau.

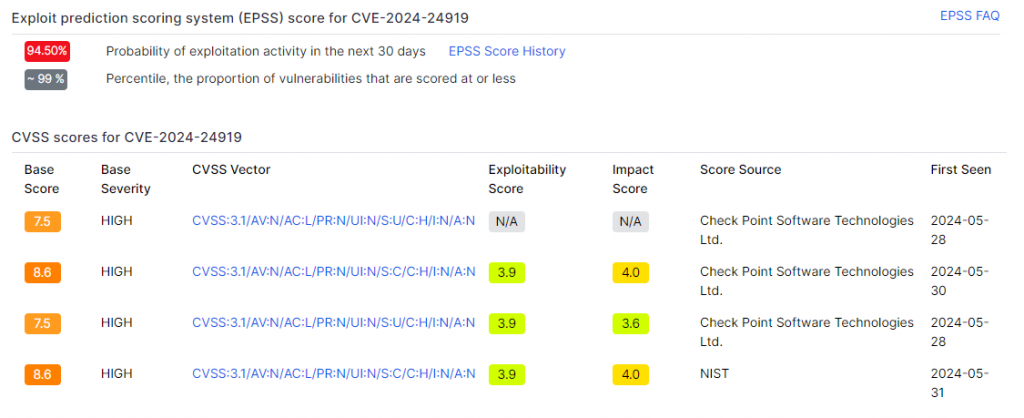

Cette faille possède un score de sévérité CVSS de 8.6/10 et un score d’exploitabilité de 94.50 %, démontrant que plus de 99 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

La vulnérabilité réside dans un dépassement de tampon du firmware des passerelles de sécurité Check Point. Ce dépassement peut être déclenché par l’envoi d’une requête HTTP malveillante à l’appareil vulnérable. Une fois exploitée, la faille permet à l’attaquant d’exécuter du code arbitraire sur l’appareil, lui donnant un accès complet aux fichiers et systèmes internes.

Conséquences potentielles

L’exploitation réussie de cette faille peut avoir des conséquences désastreuses pour les organisations utilisant des passerelles de sécurité Check Point :

- Vol de données sensibles : Accès aux mots de passe, clés de chiffrement, informations confidentielles des clients ou de l’entreprise.

- Prise de contrôle du système : L’attaquant peut prendre le contrôle total de la passerelle, la reconfigurer, désactiver les protections ou l’utiliser comme point d’attaque pour d’autres systèmes du réseau.

- Attaques par rebond : La passerelle compromise peut servir de tremplin pour lancer des attaques par déni de service, des intrusions dans le réseau interne ou des exfiltrations de données.

Mesures de mitigation

Pour limiter les risques d’exploitation de cette faille, il est crucial de mettre en place plusieurs mesures de sécurité :

1. Appliquer le correctif de sécurité Check Point

La priorité absolue est d’appliquer le correctif publié par Check Point dès que possible. Ce correctif élimine la faille et protège vos passerelles de sécurité.

2. Désactiver l’accès VPN à distance et le logiciel Mobile Access Blade

Si ces fonctionnalités ne sont pas indispensables, leur désactivation supprime un vecteur d’attaque potentiel pour les cybercriminels.

3. Limiter l’accès SSH aux passerelles de sécurité

Restreindre l’accès SSH aux adresses IP approuvées réduit considérablement la surface d’attaque et limite les tentatives d’intrusion malveillantes.

4. Mettre à jour régulièrement le firmware des passerelles

Maintenir le firmware à jour garantit que les dernières protections contre les vulnérabilités connues sont en place.

5. Surveiller les passerelles de sécurité pour détecter toute activité suspecte

Mettre en place des systèmes de surveillance permet de détecter les comportements inhabituels et les tentatives d’intrusion sur les passerelles, permettant une réaction rapide aux incidents potentiels.

CVE-2024-21683

La faille CVE-2024-21683 est une vulnérabilité critique affectant les logiciels Atlassian Confluence Server et Data Center. Cette faille d’exécution de code à distance (RCE) permet à un attaquant authentifié d’exécuter du code arbitraire sur le serveur ciblé, sans aucune interaction de l’utilisateur.

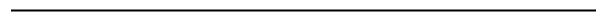

Cette faille possède un score de sévérité CVSS de 8.8/10 et un score d’exploitabilité de 5.60 %, démontrant que 93 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

Cette faille réside dans le traitement des fichiers JavaScript par Confluence. Un attaquant peut exploiter la faille en injectant du code JavaScript malveillant dans un fichier spécifique, accessible à un utilisateur authentifié. Une fois exécuté, ce code JavaScript peut prendre le contrôle du serveur, compromettant ainsi l’ensemble du système.

Impact potentiel

Les conséquences d’une exploitation réussie de cette faille sont graves :

- Vol de données sensibles : L’attaquant peut accéder à l’ensemble des données stockées sur le serveur Confluence, y compris des informations confidentielles telles que des données financières, des informations personnelles ou des secrets d’entreprise.

- Prise de contrôle du serveur : L’attaquant peut prendre le contrôle total du serveur Confluence, lui permettant d’exécuter n’importe quelle action, d’installer des malwares, de modifier ou supprimer des fichiers, ou d’espionner les utilisateurs.

- Interruption des services : L’attaquant peut perturber ou désactiver le serveur Confluence, entraînant une indisponibilité du système et des pertes financières importantes.

- Propagation d’attaques : L’attaquant peut utiliser le serveur compromis comme point de départ pour attaquer d’autres systèmes sur le réseau.

Mesures d’atténuation

La meilleure façon de se protéger contre cette faille est d’appliquer les correctifs Atlassian suivants dès que possible :

- Confluence Server et Data Center 7.18.1.

- Confluence Server et Data Center 7.17.7.

- Confluence Server et Data Center 7.16.8.

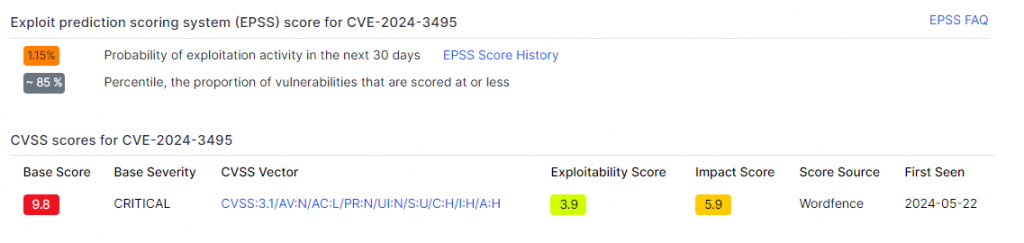

CVE-2024-3495

La faille CVE-2024-3495 affecte gravement le plugin Country State City Dropdown CF7 pour WordPress. Cette faille d’injection SQL permet à un attaquant non authentifié d’injecter du code malveillant dans le site web ciblé, lui donnant accès à des informations sensibles et un contrôle potentiel sur le site.

Cette faille possède un score de sévérité CVSS de 9.8/10 et un score d’exploitabilité de 1.15 %, démontrant que 85 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

Le plugin Country State City Dropdown CF7 permet aux utilisateurs d’ajouter facilement des champs de sélection de pays, d’état et de ville à leurs formulaires WordPress. Malheureusement, une mauvaise gestion des paramètres utilisateur dans les versions 2.7 et antérieures a créé une faille de sécurité critique.

Un attaquant malveillant peut exploiter cette faille en injectant du code SQL dans les paramètres « cnt » ou « sid » d’une requête vers le plugin. Ce code SQL peut ensuite être exécuté sur la base de données du site web.

Exploitation de la faille

L’exploitation de cette faille ne requiert aucune action de la part de l’administrateur du site web. Un attaquant peut simplement créer une page web malveillante contenant un lien vers le plugin vulnérable. Lorsqu’un utilisateur clique sur ce lien, son navigateur envoie une requête au plugin, incluant les paramètres manipulés par l’attaquant. Le code SQL injecté est alors exécuté sur la base de données du site, compromettant potentiellement la sécurité du site.

Impact et conséquences

L’attaquant peut réaliser :

- Vol de données sensibles : Accéder aux noms d’utilisateur, mots de passe, adresses e-mail, informations financières et autres données stockées dans la base de données.

- Prise de contrôle du site : Obtenir des privilèges d’administrateur, modifier le contenu du site, installer des malwares ou rediriger les utilisateurs vers des sites web malveillants.

- Perturbation du site : Défigurer le site, le rendre inaccessible ou provoquer des erreurs.

- Espionnage des utilisateurs : Surveiller les activités des utilisateurs sur le site web, voler leurs cookies ou suivre leurs sessions.

Mise à jour et atténuation

La meilleure protection contre cette faille est de mettre à jour le plugin Country State City Dropdown vers la version 2.8 ou ultérieure, qui corrige la vulnérabilité.

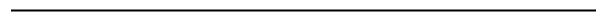

CVE-2024-2876

La faille CVE-2024-2876 est une vulnérabilité d’injection SQL (SQLi) de sévérité critique affectant le plugin WordPress « Email Subscribers by Icegram Express ». Cette faille permet à un attaquant non authentifié d’injecter des requêtes SQL arbitraires dans le plugin, lui donnant accès à des informations sensibles telles que les données des utilisateurs et les mots de passe.

Cette faille possède un score de sévérité CVSS de 9.8/10 et un score d’exploitabilité de 1.15 %, démontrant que 85 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

L’injection SQL (SQLi) est un type d’attaque qui exploite les failles de sécurité dans les applications web pour exécuter des requêtes SQL malveillantes.

Dans le cas de la faille CVE-2024-2876, la faille se trouve dans la fonction run() de la classe IG_ES_Subscribers_Query du plugin. Cette fonction est responsable de l’exécution des requêtes SQL sur la base de données WordPress.

Exploitation de la faille

Un attaquant peut exploiter la faille CVE-2024-2876 en envoyant une requête HTTP spécialement conçue au plugin. La requête peut contenir un paramètre malveillant qui sera ensuite inclus dans une requête SQL par le plugin. L’attaquant peut ainsi modifier la requête SQL pour exécuter des actions non autorisées, telles que la récupération de données sensibles ou l’exécution de commandes sur le serveur.

Conséquences potentielles

L’exploitation réussie de la faille CVE-2024-2876 peut avoir des conséquences graves pour un site Web WordPress affecté. L’attaquant peut :

- Vol de données sensibles : L’attaquant peut accéder aux données des utilisateurs, telles que les noms, les adresses e-mail, les mots de passe et les informations de paiement.

- Installation de malwares : L’attaquant peut installer des malwares sur le site Web, ce qui peut lui donner un contrôle complet sur le site.

- Détournement de site Web : L’attaquant peut rediriger les utilisateurs vers des sites Web malveillants ou modifier le contenu du site Web.

Versions affectées et solution

Toutes les versions du plugin Email Subscribers by Icegram Express jusqu’à la version 5.7.14 incluse sont affectées par cette faille. La faille a été corrigée dans la version 5.7.15 du plugin. Il est crucial de mettre à jour le plugin dès que possible pour se protéger contre cette faille.

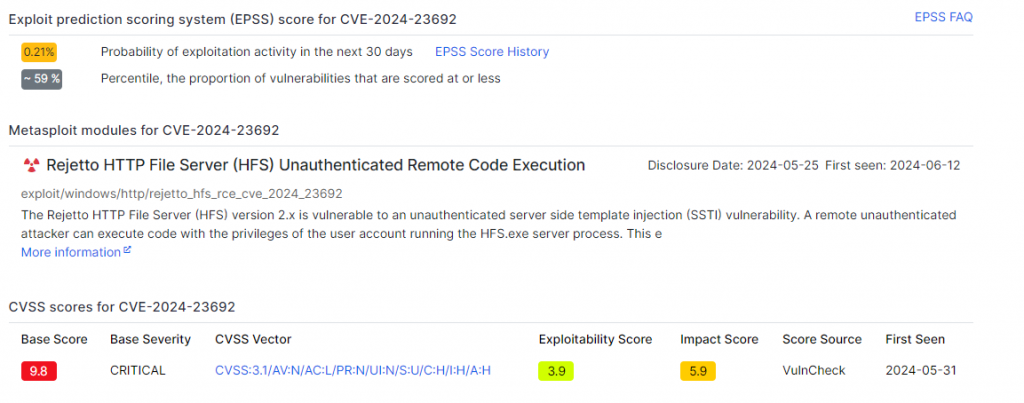

CVE-2024-23692

La faille CVE-2024-23692 affecte gravement Rejetto HTTP File Server, un serveur de fichiers HTTP open source largement utilisé. Cette vulnérabilité d’injection de modèle permet à un attaquant distant non authentifié d’exécuter des commandes arbitraires sur le système ciblé, ouvrant la porte à une prise de contrôle totale et à des conséquences désastreuses.

Cette faille possède un score de sévérité CVSS de 9.8/10 et un score d’exploitabilité de 0.21 %, démontrant que 59 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

L’exploitation de la faille CVE-2024-23692 repose sur l’injection de code malveillant dans les modèles de page Web utilisés par Rejetto HTTP File Server. Ces modèles, générant dynamiquement le contenu des pages Web, sont vulnérables à la manipulation par un attaquant. En injectant du code malicieux dans ces modèles, l’attaquant peut forcer le serveur à exécuter ce code lorsqu’un utilisateur consulte une page web affectée.

Scénarios d’attaque potentiels

Un attaquant ayant exploité cette faille peut mener une multitude d’actions malveillantes, telles que :

- Installation de logiciels malveillants : L’attaquant peut installer des logiciels malveillants sur le système ciblé, permettant le vol de données, le piratage de comptes, l’espionnage ou le chiffrement des données par ransomware.

- Exfiltration de données sensibles : L’attaquant peut accéder à des données confidentielles stockées sur le serveur, telles que des informations financières, des données personnelles ou des secrets d’entreprise.

- Perturbation du système : L’attaquant peut perturber le fonctionnement normal du serveur, provoquant des pannes de service, des corruptions de données ou des dénis de service.

- Prise de contrôle complète : Dans le pire des cas, l’attaquant peut prendre le contrôle total du système, lui permettant d’exécuter n’importe quelle action avec les privilèges administratifs.

Impact et urgence de la situation

La gravité de la faille CVE-2024-23692 ne doit pas être sous-estimée. L’exploitation réussie de cette vulnérabilité peut avoir des conséquences dévastatrices pour les individus, les organisations et les infrastructures critiques. Il est crucial de mettre en place des mesures correctives urgentes pour atténuer les risques associés à cette faille.

Versions affectées et solutions

La faille CVE-2024-23692 affecte toutes les versions de Rejetto HTTP File Server antérieures à la version 2.4. La solution la plus efficace consiste à mettre à niveau immédiatement vers la version 2.4, qui corrige la vulnérabilité.

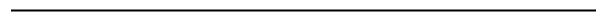

CVE-2024-25641

Cacti est un outil de supervision réseau open-source largement utilisé pour surveiller les performances et la santé des réseaux informatiques.

La faille CVE-2024-25641 affecte gravement le logiciel de supervision réseau Cacti, largement utilisé par les entreprises et les organisations. Cette faille de sécurité, classée comme exécution de code arbitraire à distance (RCE), permet à un attaquant malveillant de prendre le contrôle complet d’un serveur Cacti compromis, entraînant des conséquences potentiellement désastreuses.

Cette faille possède un score de sévérité CVSS de 9.1/10 et un score d’exploitabilité de 0.20 %, démontrant que 57 % des autres failles ont moins de chance d’être exploitées.

Que fait la faille ?

L’origine de la vulnérabilité réside dans une gestion inadéquate des caractères d’échappement dans la bibliothèque /lib/import.php du composant d’importation de paquets de Cacti. Ce composant est conçu pour permettre aux utilisateurs autorisés d’importer des modèles de configuration prédéfinis afin de simplifier la configuration du logiciel. Cependant, en raison de la faille, un utilisateur authentifié avec le privilège « Importer des modèles » peut exploiter cette fonctionnalité pour introduire du code PHP arbitraire dans le système.

Exploitation et conséquences

Un attaquant peut élaborer un paquet malveillant contenant du code PHP malveillant et l’importer dans Cacti en profitant de la faille. Une fois le paquet importé, le code PHP malveillant s’exécute sur le serveur Cacti, offrant à l’attaquant un contrôle total sur le système. Ce contrôle peut être utilisé à diverses fins néfastes, telles que :

- Vol de données sensibles : L’attaquant peut accéder aux informations confidentielles stockées sur le serveur Cacti, y compris les identifiants de connexion, les données financières ou les informations personnelles sensibles.

- Détournement de systèmes : L’attaquant peut utiliser le serveur Cacti compromis comme plateforme pour lancer des attaques par déni de service (DoS), diffuser des malwares ou compromettre d’autres systèmes sur le réseau.

- Espionnage et surveillance : L’attaquant peut installer des outils de surveillance sur le serveur Cacti pour espionner les activités des utilisateurs et dérober des informations supplémentaires.

Versions affectées et solutions

Les versions de Cacti antérieures à la 1.2.27 sont vulnérables à la faille CVE-2024-25641. Pour remédier à ce problème, il est crucial de mettre à jour Cacti vers la version 1.2.27 ou ultérieure dès que possible. Cette mise à jour applique un correctif qui neutralise la vulnérabilité et protège le système contre les attaques.

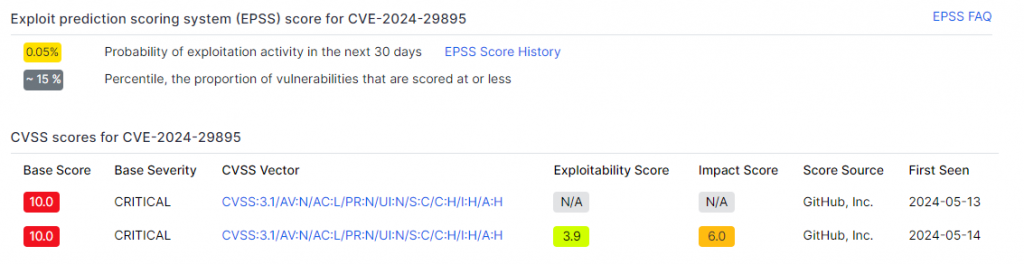

CVE-2024-29895

Récemment, une faille d’injection de commande de sévérité critique a été découverte dans la branche 1.3.x DEV de Cacti. Cette faille permet à un utilisateur non authentifié d’exécuter des commandes arbitraires sur le serveur, ce qui peut entraîner une prise de contrôle complète du système par un attaquant.

Cette faille possède un score de sévérité CVSS de 10/10 et un score d’exploitabilité de 0.05 %, démontrant que seulement 15 % des autres failles ont moins de chance d’être exploitées. Elle est donc d’une sévérité critique mais n’est pas facilement exploitable.

Comprendre la faille

L’origine de la vulnérabilité réside dans l’utilisation de la fonction register_argc_argv de PHP, qui permet de passer des arguments supplémentaires au script PHP. Cette fonction est activée par défaut dans la branche 1.3.x DEV de Cacti, ce qui la rend vulnérable aux attaques d’injection de commande.

Exploitation de la faille

Un attaquant peut exploiter cette faille en envoyant une requête HTTP spécialement conçue à Cacti. La requête doit contenir des arguments malveillants qui seront ensuite exécutés par le serveur Cacti. L’attaquant peut ainsi exécuter des commandes arbitraires sur le système, lui permettant d’installer des malwares, voler des données sensibles ou même prendre le contrôle complet du serveur.

Impact de la faille

Les conséquences de l’exploitation de cette faille sont graves. Un attaquant peut :

- Installer des malwares pour miner des cryptomonnaies, dérober des informations sensibles ou perturber le fonctionnement du système.

- Voler des données confidentielles telles que des informations d’identification, des données financières ou des secrets d’entreprise.

- Prendre le contrôle complet du serveur, l’utilisant comme base pour d’autres attaques ou pour diffuser des malwares sur le réseau.

Versions affectées

Seule la branche 1.3.x DEV de Cacti est affectée par cette faille. Les versions stables (1.2.x et antérieures) ne sont pas vulnérables.

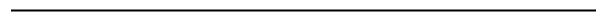

CVE-2024-32888

La faille CVE-2024-32888 affecte le pilote JDBC Amazon pour Redshift, un composant crucial permettant aux applications Java d’interagir avec les bases de données Redshift. Cette faille de sécurité, classée critique, expose les systèmes à des intrusions malveillantes aux conséquences potentiellement désastreuses.

Cette faille possède un score de sévérité CVSS de 10/10 et un score d’exploitabilité de 0.05 %, démontrant que seulement 15 % des autres failles ont moins de chance d’être exploitées. Elle est donc d’une sévérité critique mais n’est pas facilement exploitable.

Que fait la faille ?

L’origine de la vulnérabilité réside dans une insuffisance de neutralisation des caractères spéciaux au sein des requêtes SQL. Un attaquant habile peut exploiter cette faille pour injecter du code SQL arbitraire dans une requête légitime, lui permettant ainsi de manipuler les données sensibles stockées dans la base de données.

Impact potentiel

Les répercussions d’une exploitation réussie de la faille CVE-2024-32888 sont considérables :

- Vol de données confidentielles : Un attaquant peut accéder, modifier ou dérober des informations sensibles telles que des données financières, des informations personnelles ou des secrets d’entreprise.

- Exécution de code malveillant : La faille permet l’exécution de commandes arbitraires sur le serveur de base de données, ouvrant la porte à l’installation de malwares, à la corruption de données ou à l’exfiltration de données sensibles.

- Perturbation ou désactivation du serveur : L’exploitation de la faille peut aboutir à une saturation du serveur, à des pannes de service voire à une désactivation complète du système, impactant gravement la continuité des activités.

Versions affectées et solutions

La faille CVE-2024-32888 affecte les versions du pilote JDBC Amazon pour Redshift antérieures à 2.1.0.28. Pour remédier à cette vulnérabilité, il est impératif de mettre à jour le pilote vers la dernière version disponible (actuellement 2.1.0.28) ou ultérieure.

CVE-2024-4701

La CVE-2024-4701 est une vulnérabilité de sécurité par parcours de répertoire de haute gravité affectant les versions de Genie antérieures à 4.3.18. Cette faille permet à un attaquant malveillant d’exécuter du code arbitraire sur un serveur vulnérable, ce qui peut entraîner des conséquences graves telles que le vol de données, la prise de contrôle du système et le déni de service.

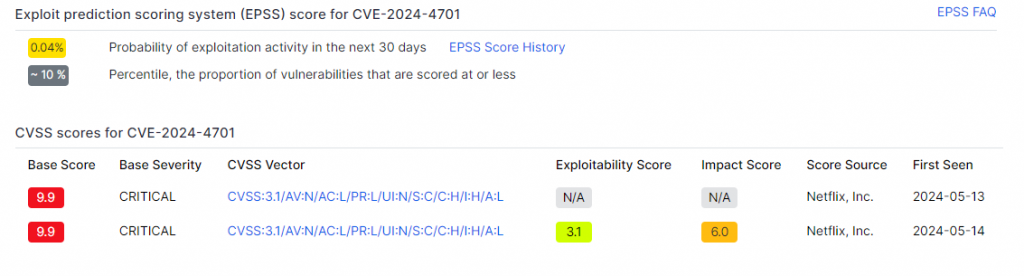

Cette faille possède un score de sévérité CVSS de 9.9/10 et un score d’exploitabilité de 0.04 %, démontrant que seulement 10 % des autres failles ont moins de chance d’être exploitées. Elle est donc d’une sévérité critique mais n’est pas facilement exploitable.

Que fait la faille ?

La faille réside dans le mécanisme de traitement des requêtes multipart/form-data par Genie. En manipulant le nom de fichier et le contenu d’une requête multipart/form-data, un attaquant peut forcer l’application à écrire un fichier malveillant à un emplacement arbitraire sur le serveur. Si le processus Java exécutant Genie dispose des autorisations d’écriture nécessaires, l’attaquant peut exploiter cette faille pour exécuter du code arbitraire avec les privilèges du processus Java.

Scénario d’attaque potentiel

Imaginez un scénario où un attaquant envoie une requête multipart/form-data à un serveur Genie vulnérable. La requête contient un fichier malveillant nommé myfile.jsp et un paramètre path défini sur ../../../../etc/passwd. En exploitant la faille de parcours de répertoire, l’attaquant peut amener Genie à écrire le fichier myfile.jsp dans le répertoire /etc du serveur. Si le processus Java Genie a les autorisations d’écriture dans ce répertoire, l’attaquant peut exécuter le code JSP malveillant, ce qui lui donne un accès non autorisé aux fichiers système sensibles tels que le fichier /etc/passwd contenant les mots de passe des utilisateurs.

Impact de l’exploitation

L’exploitation réussie de cette faille peut avoir des conséquences désastreuses pour les organisations et les individus. Parmi les impacts potentiels, on peut citer :

- Exécution de code à distance (RCE) : L’attaquant peut exécuter n’importe quel code sur le serveur vulnérable, lui donnant un contrôle total sur le système.

- Vol de données : L’attaquant peut accéder à des données sensibles telles que les informations d’identification des utilisateurs, les données financières ou les secrets d’entreprise.

- Prise de contrôle du système : L’attaquant peut prendre le contrôle complet du serveur, l’utilisant pour diffuser des malwares, lancer des attaques par déni de service ou mener d’autres activités malveillantes.

- Dénis de service (DoS) : L’attaquant peut submerger le serveur de requêtes malveillantes, le rendant indisponible aux utilisateurs légitimes.

Mesures d’atténuation et correctifs

La meilleure façon de se protéger contre cette faille critique est d’appliquer le correctif de sécurité fourni par Netflix. La mise à jour de Genie vers la version 4.3.18 ou ultérieure élimine la vulnérabilité et protège le système contre les attaques basées sur CVE-2024-4701.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.