Le sujet de l’anonymat sur internet est un débat qui n’a pas abouti, certains disent qu’utiliser un bon VPN payant et efficace, vous rend complétement anonyme, et d’autres qui l’utilisent en croyant que ça les rend intraçables quoi qu’ils fassent,,,, bref il y a plusieurs méthodes, mais la stratégie est la même. L’utilisation de proxy !

Mais qu’est-ce qu’un proxy ?? Et bien, il faut savoir que quand vous vous connectez à internet votre ISP (internet service provider) vous attribue une adresse IP public.

Cette adresse publique est votre identité sur le web, donc toutes vos activités en ligne seront attachées à celle-ci, et il est évident qu’on peut vous localiser à partir de cette adresse IP, car l’ISP connaît très bien ses clients.

Utiliser un VPN, un proxy, TOR ou autre technique d’anonymat consiste à utiliser un réseau de serveurs dans lequel vos requêtes vont faire le tour des serveurs. Ce passage (ou routage) fait que la couche 3 du modèle OSI va changer d’adresse à chaque sortie d’un serveur pour arriver finalement à sa destination avec l’adresse IP du dernier serveur et non pas celle de votre routeur.

Vous voyez que le traçage de la destination du paquet reçu est faisable, certes ce n’est pas facile, mais c’est possible, donc vous concluez que tous les services qui prétendent l’anonymat absolu n’est que de la confiance aveugle ou tout simplement la vente de rêves.

Il faut savoir aussi qu’internet a été conçu pour connecter un ordinateur à un réseau comme étant les deux trusted (de confiance), donc on n’avait pas besoin de ce concept d’anonymat, et après la révolution incroyable d’internet, on voyait qu’on a besoin de cet anonymat pour diverses raisons et pour cela, on a bricolé des méthodes qui à nos jours n’ont pas prouvé leurs efficacités.

𝕹𝖔𝖙𝖊 : certes, il y a des différences entre les méthodes sus-citées, car un VPN est plus sophistiqué qu’un proxy en mettant en place des mécanismes de cryptage et d’autre protocoles de sécurisation tel que SSTP et PPTP qui bien sûr rendent les communications plus sécurisées, mais pas au point de faire face à un gouvernement ! 😓.

Ce que nous allons faire ensemble, c’est de créer un simple script qui va nous fournir un peu plus de contrôle sur les informations divulguées par notre ordinateur.

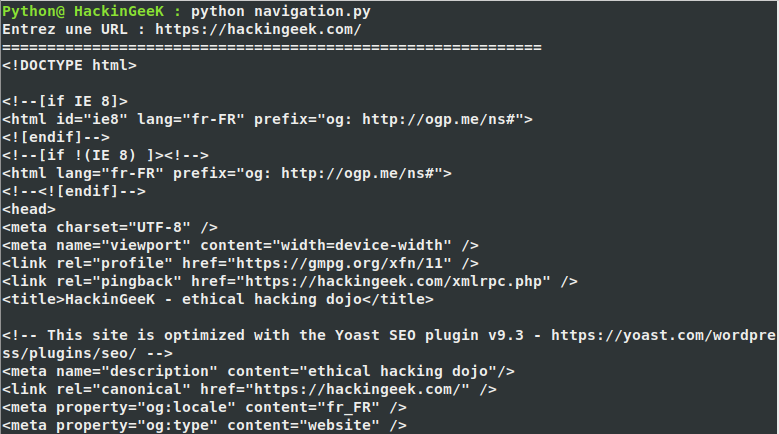

En fait, quand vous consultez un site web le serveur vous envoie le code HTML de celui-ci afin que le navigateur l’interprète d’une manière plus simplifiée et plus agréable au lecteur non techy 😂.

Par contre les gens qui sont passionnés par le bidouillage et le codage comme nous, peuvent utiliser Python pour avoir le code source HTML des sites et le lire facilement, et pour le faire, on peut utiliser une librairie spécialisée qui est : mechanize.

𝕹𝖔𝖙𝖊 : mechanize ne vient pas par défaut avec la version 2.7 donc vous devez l’installer comme suit :

pip install mechanize

Take a look at this :

# -*-coding:Latin-1 -*

import mechanize

url = raw_input ('Entrez une URL : ')

print "="*60

def view_page(url): #fonction qui affiche le code source de la page web

navigateur = mechanize.Browser()

page_site = navigateur.open(url)

code_source = page_site.read()

print code_source

view_page(url) #la fonction est appelé pour chercher le code source.

Quand j’exécute le script en entrant l’URL d’un site web, j’aurai le code HTML de la page index :

𝕹𝖔𝖙𝖊 : Vous devez entrer l’adresse URL complète pour que le navigateur de mechanize aille directement vers la page cible, et pas sur un résultat d’un moteur de recherche.

Jusque-là, c’est bien, maintenant, on va devoir optimiser notre script en ajoutant la fonctionnalité de proxy que la librairie mechanize nous met à disposition.

Nous sommes d’accord qu’un proxy est un serveur connecté à internet et qui offre le service de routage de vos données, et bien sachez qu’il y en a pleins sur le web et offrent leurs services gratuitement!!, il suffit de chercher sur google et vous trouverez.

Voilà notre code qui va chercher le code HTML du site myip.com en mettant un proxy canadien au milieu de la communication :

# -*-coding:Latin-1 -*

import mechanize

url = raw_input ('Entrez une URL : ')

#proxy = raw_input('Entrez un proxy : ')

print "="*60

def navig_proxy(url, proxy):

navigateur = mechanize.Browser()

navigateur.set_proxies(proxy) #on se connecte avec le proxy.

page_site = navigateur.open(url)

code_source = page_site.read()

print code_source

hideproxy = {'http':'93.58.124.32'}

navig_proxy(url, hideproxy)

Mais le problème, c’est que ce programme ne marche pas 😂😂.

Oui, vraiment, ce script n’est pas fonctionnel, il parait qu’il y a un problème avec la méthode set_proxies.

Dans ce cas-là, je pivote vers un autre module qui offre la même fonctionnalité : proxy-requests.

Mais le module proxy-requests n’est disponible que sur Python3.X, donc veuillez l’installer pour pouvoir appliquer ce qu’on va faire tout de suite.

Pour installer proxy-requests passez cette commande à votre console :

pip install proxy-requests

L’avantage de ce module sur mechanize, c’est que ses syntaxes sont plus explicites, au point qu’on peut avoir le même résultat attendu du script précédent juste en 4 lignes, voyez :

from proxy_requests.proxy_requests import ProxyRequests

r = ProxyRequests("https://www.myip.com/")

r.get()

print (r)

Très fort hein ? 😄.

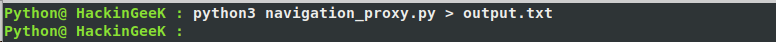

Exécutez le script en redirigeant les output vers un fichier texte pour faciliter la lecture :

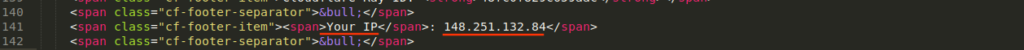

Puis ouvrez le fichier output.txt avec votre éditeur de texte et cherchez le mot “Your IP” :

Pour confirmer que le programme fonctionne, vous pouvez consulter myip.com avec votre navigateur et comparer les deux adresses.

Les utilisateurs sont aussi identifiés sur les sites web par leurs User-agent, c’est une pièce de code qui contient des informations utiles sur le visiteur, voici à quoi ressemble un user-agent :

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:64.0) Gecko/20100101 Firefox/64.0

Vous voyez que ça indique le navigateur utilisé par le visiteur (Mozilla), le système d’exploitation (Windows) et la version.

On peut facilement modifier le user-agent en ajoutant quelques lignes au script précédent :

from proxy_requests.proxy_requests import ProxyRequests

h = {"User-Agent": "HackinGeeK/3.0 (j'ai pas de MAC)"} #😂😂😂

r = ProxyRequests("https://www.myip.com/")

r.set_headers(h)

r.get_with_headers()

print (r)

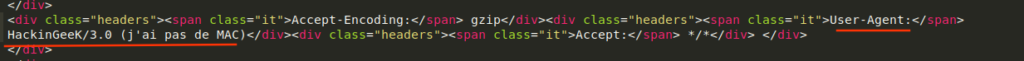

Exécutez le code en redirigeant les output vers un fichier output_agent.txt, puis ouvrez le avec l’éditeur de texte et cherchez “user-agent” :

Soyez honnête en entrant votre user-agent : si vous avez un Mac, déclarez-le 😉😂.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.

Tuto Apprendre en ligne n’a jamais été aussi simple – Tutoriels pour tous les niveaux.